Threat Hunting Pérennisez votre SOC et développez votre activité

Optimisez votre SOC avec une chasse aux menaces proactive à la pointe de l’industrie. Automatisez vos opérations et obtenez un retour sur investissement exceptionnel.

Allégez la charge du SOC avec N‑able EDR et la fonctionnalité Chasse aux menaces

« L’automatisation prête à l’emploi rend la solution facile à déployer et à exploiter, tandis que les renseignements sur les menaces, l’intelligence artificielle avancée et l’apprentissage automatique sécurisent les terminaux de nos clients. »

Meilleure visibilité sur les terminaux et rétention des données de chasse EDR

Règles de chasse aux

menaces personnalisées et prêtes à l’emploi

Recherche de tactiques et

techniques MITRE Engenuity™ ATT&CK®

Mise en corrélation des

données des terminaux basée sur l’IA

Enquête et réaction aux incidents à distance

Visualisation de l’activité

des menaces avec contexte précis

Chasse et mesures

correctives automatisées

Des équipes de cybersécurité nous font confiance dans le monde entier

97 % des utilisateurs recommandent la plateforme*

100 % des utilisateurs recommandent les outils CSPM*

100 % des utilisateurs ont attribué quatre étoiles ou plus à la solution*

**Gartner Peer Insights™ : « Cloud Security Posture Management Tools », juillet 2025

Éliminez les risques de sécurité

Éliminez les risques de sécurité

Recherchez de façon proactive les comportements suspects ou malveillants des terminaux. Découvrez et neutralisez les cybermenaces avant qu’elles ne perturbent l’activité de vos clients.

Obtenez une visibilité approfondie sur les terminaux

Obtenez une visibilité approfondie sur les terminaux

Identifiez les attaques furtives grâce à une mise en corrélation des données des terminaux en temps réel, basée sur l’IA. Consultez et interrogez facilement de grands volumes de télémétrie EDR pour une analyse approfondie.

Renforcez les moyens de vos analystes SOC et économisez des ressources

Renforcez les moyens de vos analystes SOC et économisez des ressources

Fournissez aux membres de votre équipe SOC des fonctionnalités qui facilitent leur travail. Développez votre activité en prenant en charge plus de clients sans augmenter vos effectifs, et améliorez ainsi vos marges.

Augmentez la productivité et l’efficacité

Augmentez la productivité et l’efficacité

Accélérez vos enquêtes en vous appuyant sur des visualisations de l’activité des menaces. Résolvez les incidents plus rapidement grâce à des règles de chasse aux menaces automatisées et à une correction en un clic.

Renforcez votre posture de sécurité

Renforcez votre posture de sécurité

Corrigez les menaces potentielles de manière anticipée et évitez les risques de temps d’arrêt. Assurez le fonctionnement normal de l’entreprise afin de limiter les coûts de cyber-assurance.

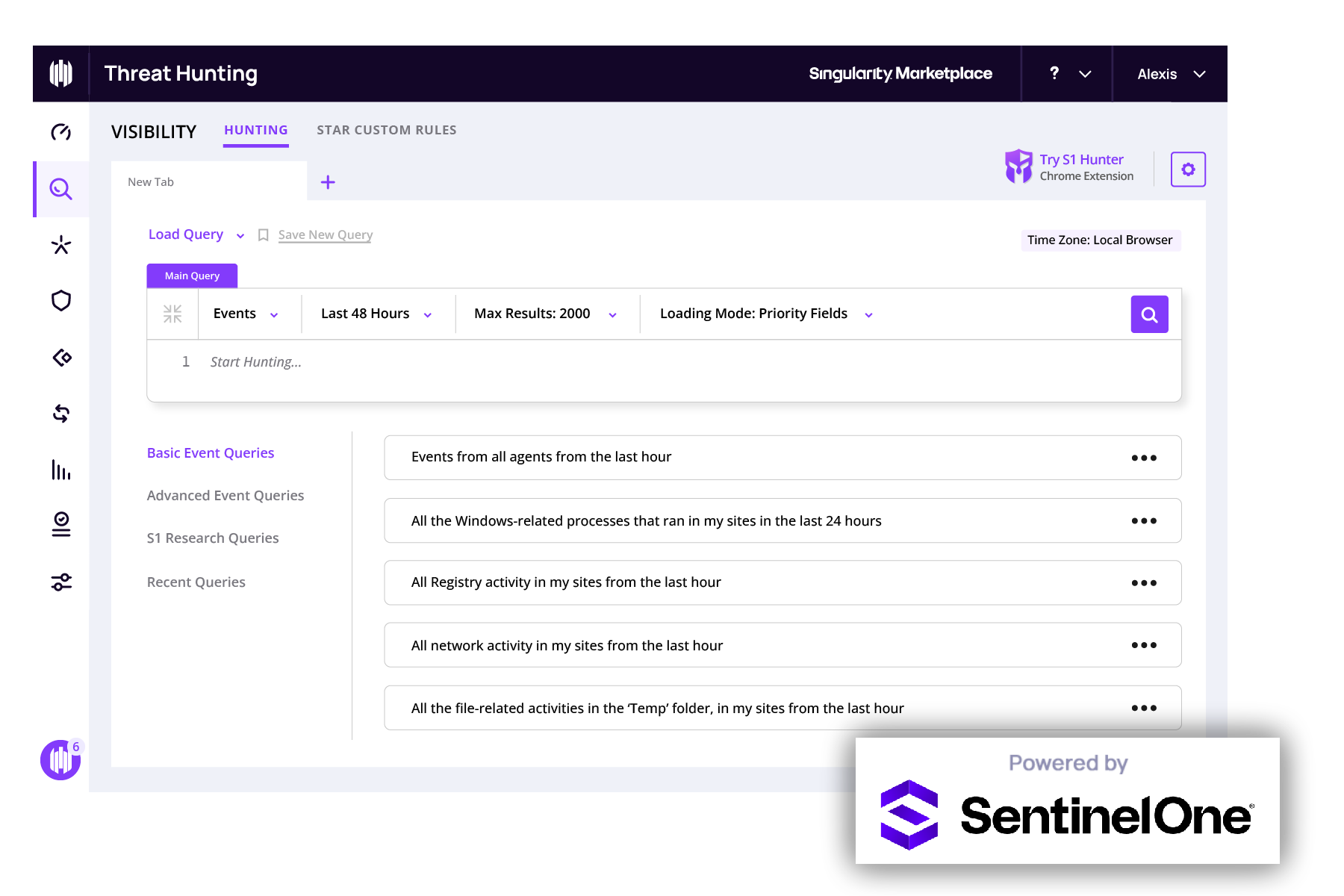

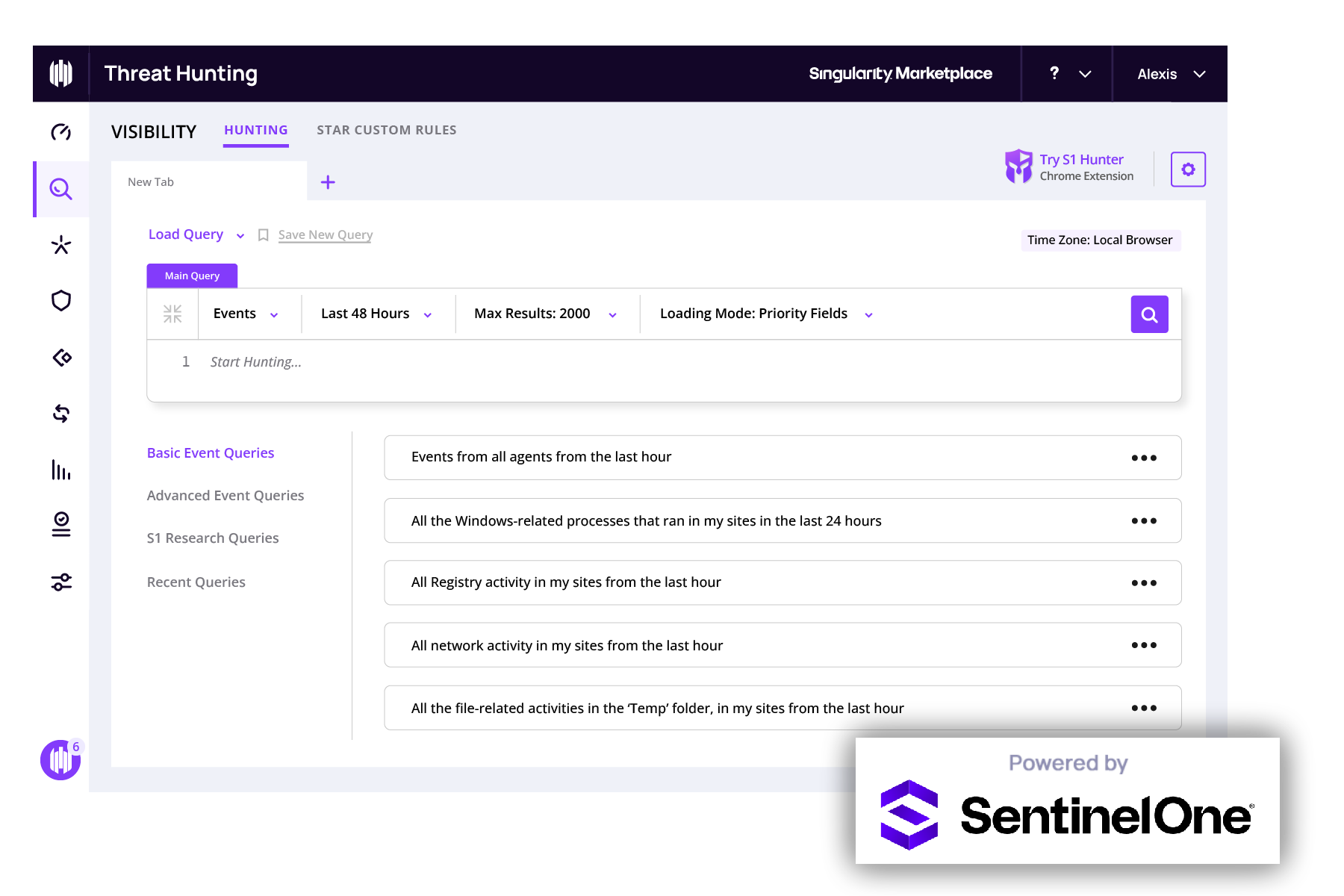

Découvrez et atténuez les menaces de manière proactive

Détectez et contenez rapidement les menaces avancées, et réduisez ainsi les temps d’arrêt et de résolution liés aux incidents. Utilisez des requêtes personnalisées ou prêtes à l’emploi pour rechercher des indicateurs d’attaque, des indicateurs de compromission ou les indicateurs comportementaux de MITRE Engenuity™ ATT&CK®.

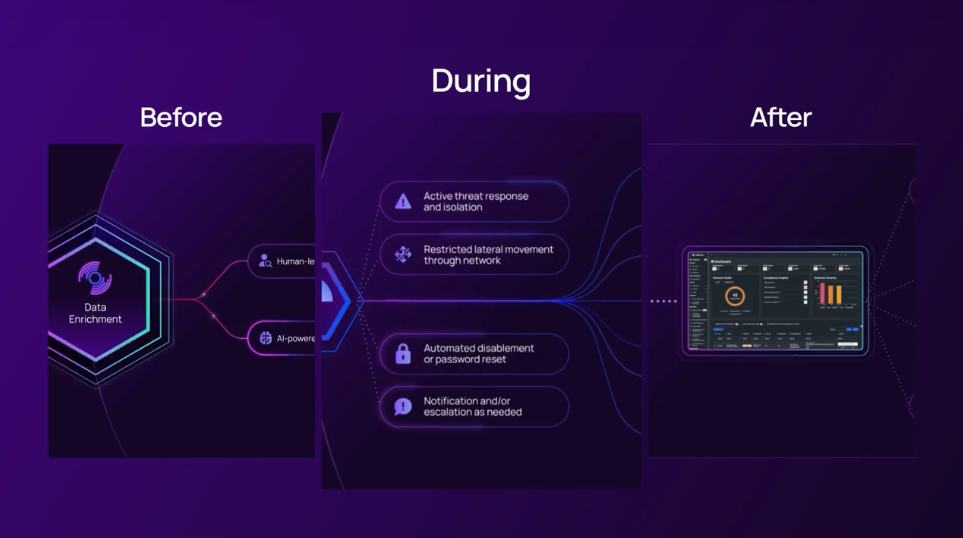

Comprenez le contexte des menaces et les causes profondes

Obtenez le contexte complet de l’événement qui s’est produit dans l’environnement de votre client. Tirez parti d’une mise en corrélation des données en temps réel, basée sur l’IA, ainsi que de descriptions riches en contexte vous aidant à visualiser l’ensemble de la chaîne d’activité des menaces, de la cause première au mouvement latéral.

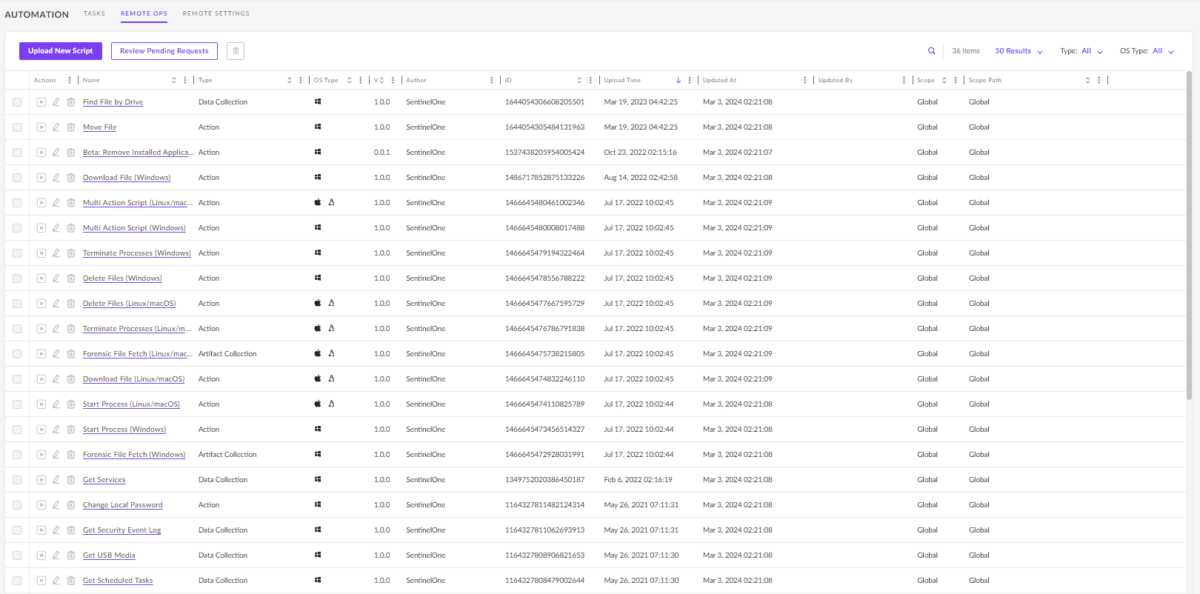

Automatisez les processus du SOC

Automatisez les processus du SOC avec des mises en corrélation des événements et des contextes de menaces basés sur l’IA, des règles de recherche automatisées et des actions de correction en un clic. Mettez en lien plusieurs détections MITRE sur la même chaîne d’activité de menace pour réduire les temps d’enquête manuelle et la fatigue liée aux alertes.

Renforcez votre équipe SOC avec N‑able Managed EDR

N‑able Managed EDR vous apporte le soutien des experts en sécurité de SentinelOne Vigilance. Ces experts peuvent non seulement réduire la charge de travail de votre équipe SOC, mais aussi rechercher les menaces de manière proactive à l’aide des capacités avancées de chasse aux menaces fournies par N‑able EDR.

Notre partenaire EDR, SentinelOne®, continue de proposer les meilleures performances d’après les évaluations MITRE 2024

Rapport signal-bruit remarquable. Moins les équipes de sécurité sont surchargées d’alertes, plus elles peuvent répondre rapidement aux menaces réelles et se concentrer sur la protection de leurs activités et de leurs clients.

Pour la cinquième année consécutive, la plateforme Singularity a obtenu le score parfait de 100 % de détection des principales étapes de l’attaque.

Aucun retard de détection sur l’ensemble des scénarios d’attaque simulés.

Sans faute pour la détection des techniques d’attaque simulées sur les systèmes Windows, MacOS et Linux.

Ressources

FAQ

1. Qu’est-ce que la chasse aux menaces ?

1. Qu’est-ce que la chasse aux menaces ?

La chasse aux menaces (Threat Hunting), appelée aussi chasse aux cybermenaces, est une approche proactive en matière de cybersécurité, destinée à identifier les vulnérabilités sur un réseau et à repérer les cybermenaces furtives. De par sa nature, elle réduit le risque global des organisations en permettant aux professionnels de la sécurité de réagir aux incidents le plus rapidement possible.

Le processus consiste à rechercher un comportement suspect au niveau de toutes les surfaces d’attaque potentielles d’une organisation. Comme la chasse aux menaces est fondée sur une hypothèse, il est indispensable d’avoir une bonne compréhension du comportement attendu de l’architecture, du système, des applications et du réseau pour poser des questions ciblées qui permettront de déceler un comportement anormal.

2. Comment fonctionne la chasse aux menaces ?

2. Comment fonctionne la chasse aux menaces ?

La chasse aux menaces part du principe qu’un attaquant s’est déjà introduit dans l’environnement. Les chasseurs de menaces commencent par formuler une hypothèse sur les différents risques susceptibles de porter atteinte à l’environnement. Après avoir effectué une enquête plus approfondie sur les menaces potentielles et confirmé l’hypothèse de départ le cas échéant, ils doivent alors mettre en place une réponse adaptée pour contrer les menaces et remédier aux changements ou dommages qui ont été causés.

Pour identifier un comportement suspect ou une valeur atypique, il est essentiel de savoir comment l’environnement fonctionne en temps normal et d’avoir une bonne compréhension des éléments suivants :

- Tactiques, techniques et procédures d’attaque (TTP) utilisées par les attaquants.

- Points les plus vulnérables de votre environnement.

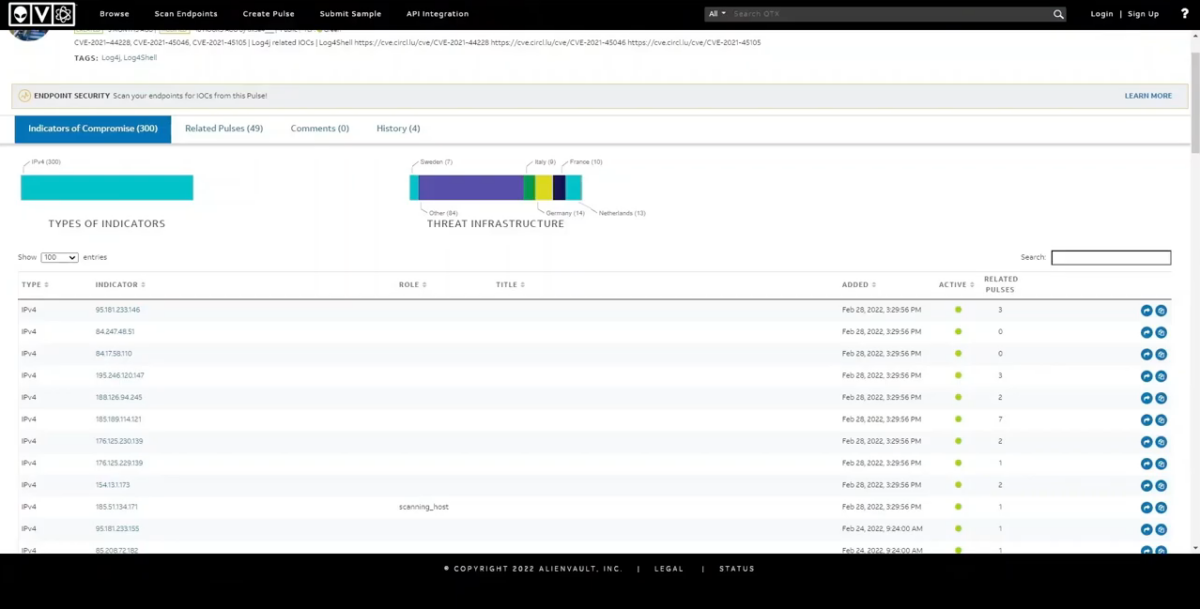

- Sources d’informations fiables sur les indicateurs de compromission courants et récents.

Voici six astuces pour se lancer dans la chasse aux menaces.

3. Quels sont les outils de chasse aux menaces ?

3. Quels sont les outils de chasse aux menaces ?

Pour mener à bien la chasse aux menaces, il faut disposer au préalable d’une visibilité sur les points de terminaison, de renseignements sur les menaces et de compétences en matière de sécurité. Alors que la dernière condition exige un certain niveau de connaissance et d’expertise, les deux premiers critères peuvent être remplis au moyen d’outils automatisés.

Aujourd’hui, les chasseurs de menaces font appel à différents outils : détection et réponse aux menaces sur les points de terminaison (EDR), détection et réponse étendues (XDR), gestion des informations et des événements de sécurité (SIEM), systèmes de détection/prévention des intrusions (IDS/IPS) et/ou outils sur mesure utilisant des scripts, PowerShell, etc. Ils ont également recours à des outils d’analyse de la sécurité basés sur l’intelligence artificielle (AI) et l’apprentissage automatique (ML).

Ces types d’outils peuvent les aider à :

- assurer la visibilité requise en recueillant et centralisant des données de télémétrie sur les points de terminaison (c’est-à-dire l’éventail des activités et comportements sur les systèmes d’exploitation : modèles de trafic réseau, activités du réseau, activités des utilisateurs, informations de hachage de fichier, opérations sur les fichiers, journaux d’événements et système, connexions refusées, activités des périphériques, et ainsi de suite)

- mettre en corrélation les données et les différents événements pour comprendre le contexte de la menace potentielle

- surveiller, analyser et signaler les événements de sécurité en temps réel

- effectuer un suivi des attaques de bout en bout et agir en conséquence.

Les chasseurs de menaces peuvent également valider des hypothèses ou se faire une idée du type de menace à traquer grâce aux renseignements sur les menaces provenant de flux open-source, de fournisseurs spécialisés ou de leurs propres éditeurs de solutions de sécurité.

La chasse aux menaces complète idéalement ces outils, car elle permet de rechercher, dans votre environnement, des indicateurs de compromission (IOC), ainsi que des tactiques, techniques et procédures couramment employées par les cybercriminels.

4. Comment tirer parti de l’environnement MITRE ATT&CK dans le cadre d’une chasse aux menaces ?

4. Comment tirer parti de l’environnement MITRE ATT&CK dans le cadre d’une chasse aux menaces ?

MITRE ATT&CK® est une base de connaissances accessible dans le monde entier, destinée aux professionnels de la sécurité du secteur privé ou public et de la communauté des produits et services en lien avec la cybersécurité. L’environnement ATT&CK, acronyme anglais pour « Tactiques adverses, techniques et connaissances communes », fait office de langage commun pour décrire les comportements adverses classés par tactiques et techniques, sur la base d’observations concrètes.

La matrice des tactiques, techniques et procédures d’attaque (TTP) MITRE ATT&CK est une source précieuse d’informations et de conseils pour les chasseurs de menaces. Elle leur permet de comprendre le mode opératoire et les motivations des cybercriminels, d’identifier les tactiques et techniques utilisées lors d’une attaque, de caractériser la nature de l’attaque et de déterminer la meilleure façon de répondre à ce type de menace.

La fonctionnalité Threat Hunting de N‑able EDR, basée sur la technologie SentinelOne®, se réfère aux attaques répertoriées dans l’environnement MITRE ATT&CK pour fournir le contexte d’une attaque et des indicateurs immédiats aux analystes. Les analystes peuvent rechercher des tactiques et des techniques dans l’environnement MITRE ATT&CK, ainsi que divers autres indicateurs de compromission, afin de repérer et neutraliser les comportements malveillants ou suspects sur les points de terminaison d’un réseau avant que les attaquants aient le temps de passer à l’action ou d’atteindre leur but.

5. Qu’est-ce qui justifie d’intégrer la chasse aux menaces préventive dans votre stratégie de sécurité ?

5. Qu’est-ce qui justifie d’intégrer la chasse aux menaces préventive dans votre stratégie de sécurité ?

La chasse aux menaces préventive permet d’accélérer les temps de réponse aux incidents, de réduire la charge de travail des équipes IT et de renforcer les opérations de sécurité avec davantage de visibilité sur les nouvelles menaces. Que vous utilisiez un SOC en interne ou preniez en charge la cybersécurité de vos clients, la chasse aux menaces est une fonctionnalité précieuse pour compléter judicieusement votre pile de sécurité.

Lorsque votre entreprise utilise un SOC, la chasse aux menaces permet d’améliorer la détection et la réponse. De même, si vous proposez des services de sécurité à vos clients, cette fonctionnalité peut enrichir votre offre de services et contribuer à protéger les utilisateurs des menaces avancées.

Des solutions telles que N‑able EDR et sa fonctionnalité Threat Hunting vous dotent des outils nécessaires pour créer ou renforcer un programme de chasse aux menaces, que vous soyez membre d’une équipe IT en interne, MSP ou MSSP.

FAQ

Vous souhaitez en savoir plus ?

La fonction avancée Chasse aux menaces de N‑able EDR vous aide à rechercher activement les menaces et à les arrêter avant qu’il ne soit trop tard. Contactez nos spécialistes en sécurité pour en savoir plus.