Threat Hunting Tenha um SOC em constante evolução e dimensione seu negócio

Incremente o nível de recursos SOC com a caça a ameaças proativa líder no setor. Automatize operações e ajude a gerar um ROI excelente.

Diminua a carga do SOC usando EDR com Caça a Ameaças

“A automação pronta para usar torna a solução fácil de implementar e operar, enquanto a inteligência contra ameaças, a inteligência artificial e o aprendizado de máquina protegem os terminais de nossos clientes”.

Visibilidade profunda de terminais e retenção de dados para busca por EDR

Regras de caça a ameaças

personalizadas e prontas para usar

MITRE Engenuity™ ATT&CK®

busca técnica e tática

Correlações de dados de

terminal orientadas por IA

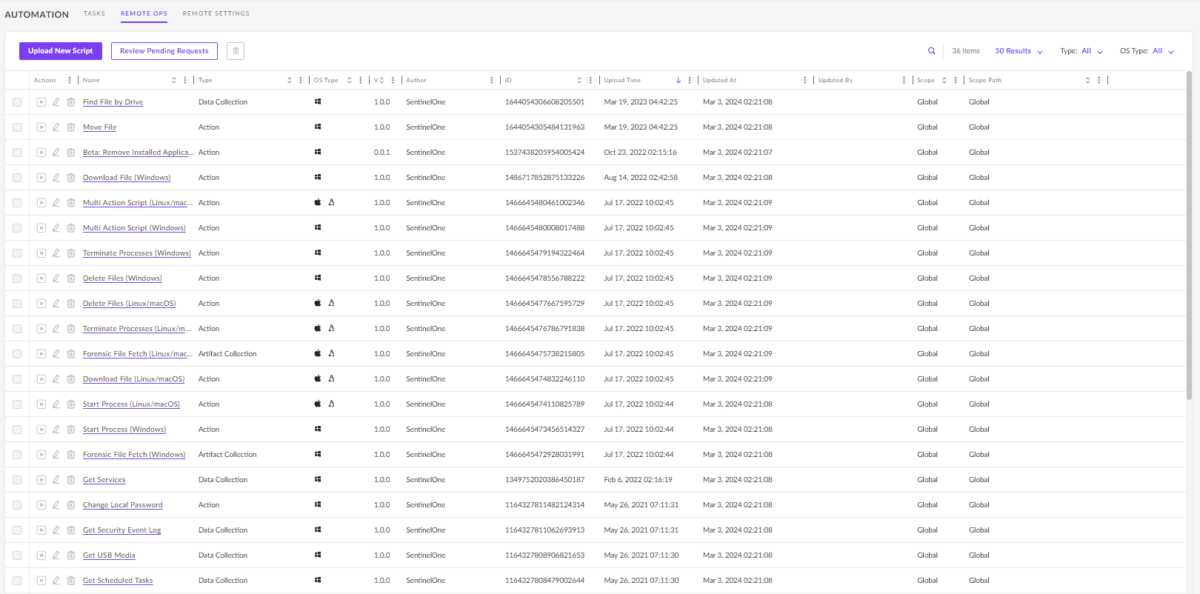

Investigação remota e resposta a incidentes

Visualizações de atividades de ameaça

com narrativas ricas em contexto

Busca automatizada e

ações de correção

Aprovada por equipes de segurança cibernética em todo o mundo

97% dos usuários recomendam a plataforma*

100% dos usuários recomendam as ferramentas CSPM**

100% avaliam a solução com quatro estrelas ou mais*

**Gartner Peer Insights™ Cloud Security Posture Management Tools, julho de 2025

Elimine os riscos de segurança

Elimine os riscos de segurança

Busque de forma proativa por comportamentos suspeitos ou maliciosos de terminais. Descubra e reduza as ameaças cibernéticas antes que elas interrompam os negócios de seus clientes.

Ganhe profunda visibilidade em todos os terminais

Ganhe profunda visibilidade em todos os terminais

Identifique ataques furtivos com correlação em tempo real de dados de terminais. Consulte facilmente e navegue agilmente por grandes volumes de dados de telemetria de EDR para uma análise completa.

Incremente o nível dos analistas de SOC e economize recursos

Incremente o nível dos analistas de SOC e economize recursos

Confira a sua equipe de SOC recursos que facilitem o trabalho deles. Ajude a dimensionar seu negócio ganhando mais clientes com o mesmo pessoal e com o objetivo de melhorar as margens.

Aumente a produtividade e a eficiência

Aumente a produtividade e a eficiência

Acelere a investigação de ameaças com visualizações de atividades de ameaça. Resolva incidentes de ameaça mais rapidamente com regras de caça a ameaças automatizadas e remediação com um clique.

Fortaleça sua postura de segurança

Fortaleça sua postura de segurança

Reduza de forma proativa possíveis ameaças e evite riscos de inatividade. Assegure a continuidade dos negócios para ajudar a manter sob controle seus custos de seguros contra ciberameaças.

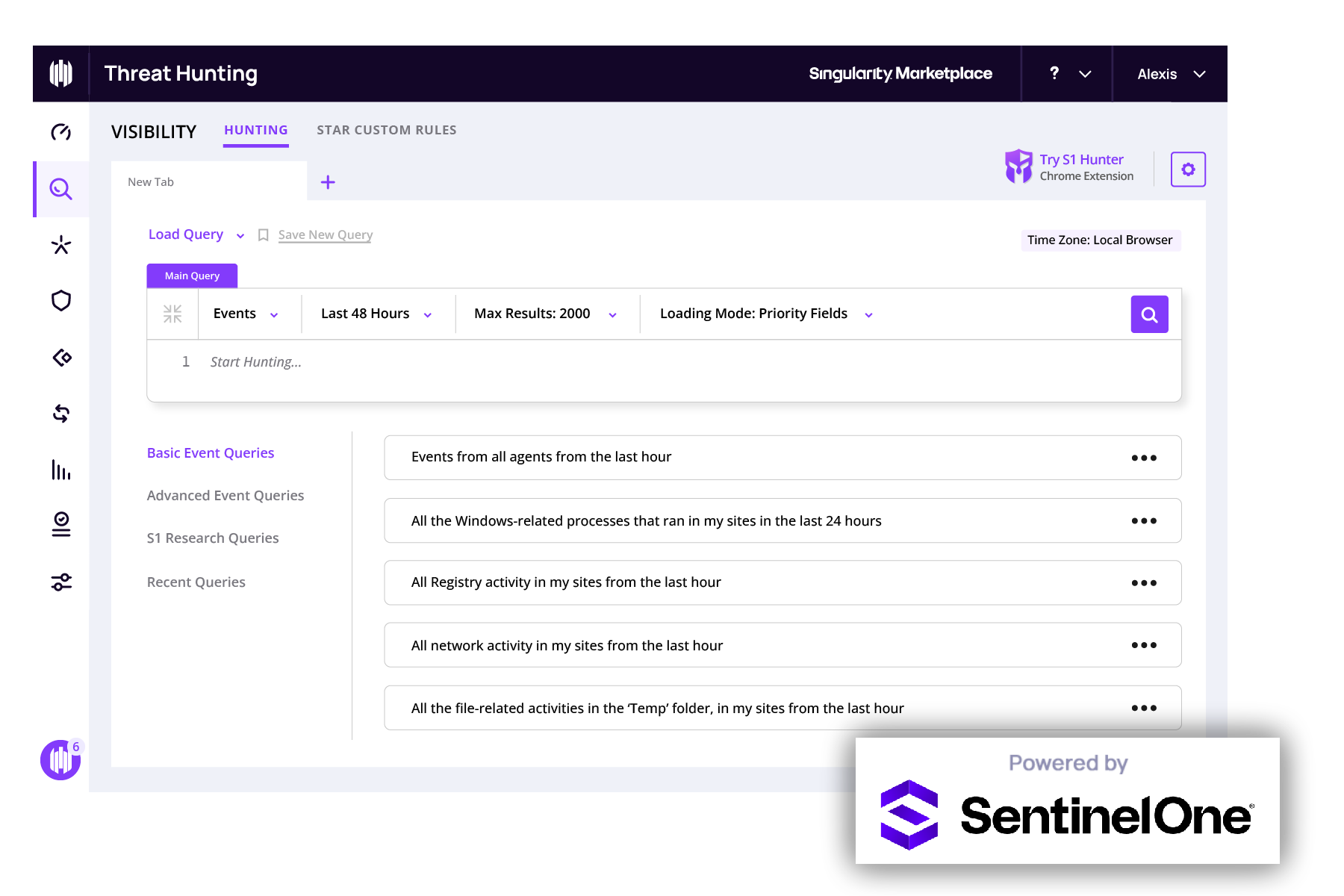

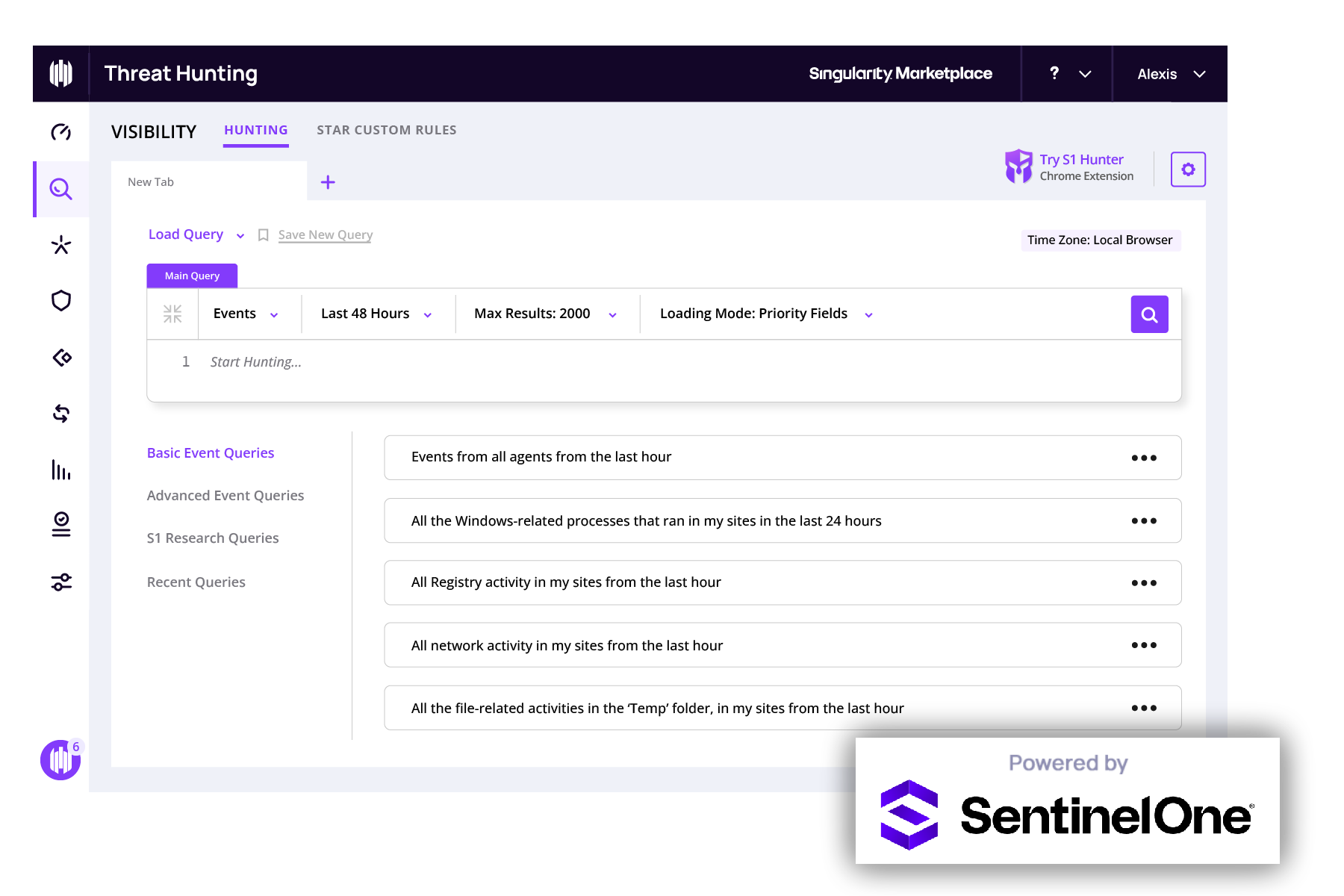

Descubra e reduza as ameaças de forma proativa

Descubra rapidamente e contenha ameaças avançadas para reduzir o tempo de permanência do incidente e o tempo de resolução. Use consultas de busca personalizada ou pronta para utilização para indicadores de ataque, indicadores de comprometimento ou indicadores de comportamento do MITRE Engenuity™ ATT&CK®.

Entenda o contexto da ameaça e a causa raiz

Compreenda o roteiro completo de um evento ocorrido nos ambientes de seus clientes. Aproveite a correlação de dados orientada por IA em tempo real e a riqueza de contexto que ajudam a visualizar toda a cadeia de atividades da ameaça, desde a causa raiz até movimentos laterais.

Automatize os processos SOC

Automatize os processos SOC com correlações de eventos e contexto de ameaças orientadas por IA, regras de caça automatizadas e ações de remediação com um clique. Correlacione múltiplas detecções do MITRE à mesma cadeia de atividades de ameaça, para reduzir o tempo de investigação manual e a fadiga de alertas.

Aumente os recursos SOC com o N‑able Managed EDR

O N‑able Managed EDR fornece especialistas em segurança cibernética do SentinelOne Vigilance para oferecer suporte extra. Além de liberar sua equipe de SOC da carga operacional da segurança, eles também buscam proativamente as ameaças usando recursos avançados de caça a ameaças do N‑able EDR.

Nosso parceiro de EDR, SentinelOne®, segue na liderança das avaliações MITRE 2024

Demonstração de excelente relação sinal-ruído. As equipes de segurança que conseguem evitar a fadiga de alertas se mantêm à frente dos adversários, respondendo rapidamente a ameaças legítimas enquanto protegem suas operações e clientes.

Pelo quinto ano consecutivo, a Singularity Platform apresentou um desempenho de detecção inigualável, atingindo 100% de detecção na etapa principal.

Zero atraso de detecção em todos os cenários de ataque simulados.

Pontuação perfeita em detecções de técnicas de ataque simuladas em sistemas Windows, MacOS e Linux.

Recursos

FAQ

1. O que é a caça a ameaças?

1. O que é a caça a ameaças?

A caça a ameaças, também chamada de caça a ameaças cibernéticas, é uma prática de segurança cibernética que ajuda a identificar vulnerabilidades de rede e ameaças cibernéticas furtivas. Graças a sua natureza proativa, essa prática reduz o risco geral para uma organização, permitindo que profissionais de segurança e respondam a incidentes com mais agilidade do que seria normalmente possível.

Como processo, a caça a ameaças é projetada para buscar comportamentos suspeitos em toda a superfície de ataque de uma organização. Trata-se de uma prática orientada por hipóteses e que exige conhecimento especializado sobre o comportamento esperado da arquitetura, do sistema, da aplicação e da rede para fazer perguntas direcionadas que ajudam a descobrir comportamentos não esperados.

2. Como funciona a caça a ameaças cibernéticas?

2. Como funciona a caça a ameaças cibernéticas?

A caça a ameaças funciona a partir da premissa de que um invasor já está no ambiente. Normalmente, começa com uma hipótese de quais ameaças podem estar no ambiente, prossegue com uma investigação das possíveis ameaças e, caso a investigação confirme a hipótese, o processo é finalizado com a efetiva resposta e remediação das alterações ou danos causados.

É necessário ter conhecimento técnico daquilo que é considerado normal no ambiente para detectar comportamentos anormais e pontos fora da curva, como:

- Táticas, técnicas e procedimentos (TTPs) usados por invasores.

- Os pontos possivelmente mais vulneráveis em seu ambiente.

- Fluxos confiáveis de informações para indicadores recentes e comuns de comprometimento.

Confira estas seis dicas rápidas para começar a aplicar a caça a ameaças.

3. O que são ferramentas de caça a ameaças?

3. O que são ferramentas de caça a ameaças?

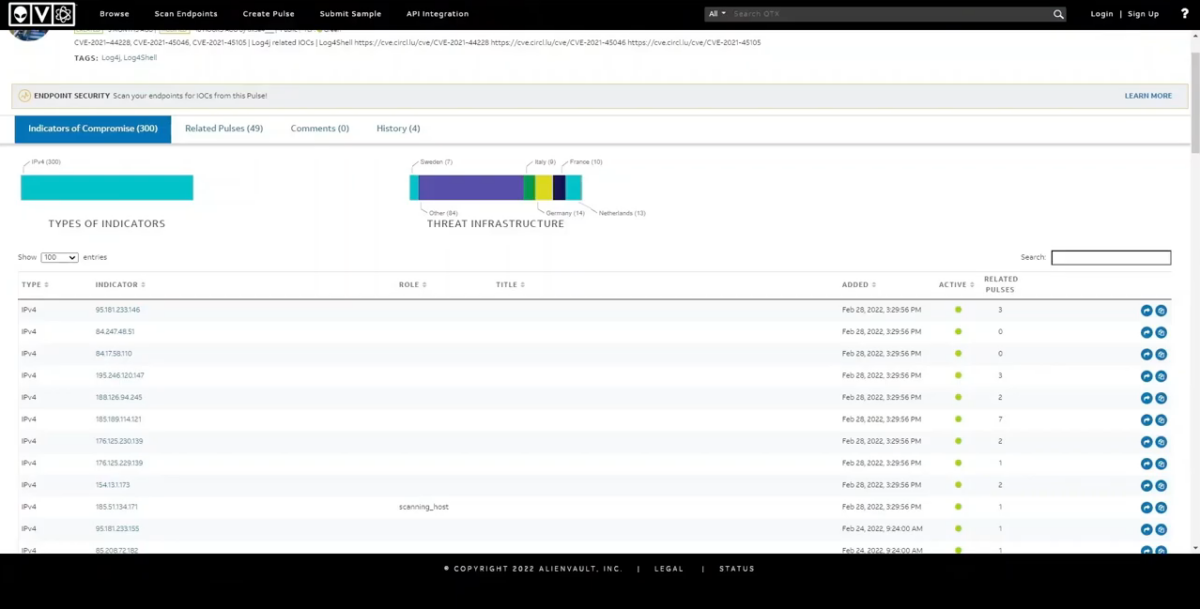

Os pré-requisitos da caça a ameaças são a visibilidade entre terminais, a inteligência de ameaças e habilidades de segurança. Enquanto este exige conhecimento e experiência, os dois primeiros podem ser adquiridos com ferramentas automatizadas.

Os caçadores de ameaças atuais usam ferramentas como Endpoint Detection and Response (EDR), Extended Detection and Response (XDR), gerenciamento de eventos e informações de segurança (SIEM), sistemas de detecção/prevenção de intrusões (IDS/IPS) e/ou ferramentas personalizadas que usam scripts, PowerShell etc., bem como análise de segurança com uso de inteligência artificial (IA) e aprendizado de máquina (ML).

Esses tipos de ferramentas de caça a ameaças podem ajudar a:

- estabelecer visibilidade ao capturar e centralizar dados de telemetria de terminais (por exemplo, uma ampla variedade de atividades e comportamentos abrangendo vários sistemas operacionais, incluindo padrões de tráfego de rede, atividades da rede, atividades de usuário, hashes de arquivos, operações de arquivos, logs de eventos e do sistema, conexões negadas, atividades de dispositivos periféricos e mais)

- correlacionar dados e diferentes eventos para entender o contexto da possível ameaça

- monitorar, analisar e alertar sobre eventos de segurança em tempo real

- rastrear ataques do início ao final e responder de modo adequado.

Os caçadores de ameaças também utilizam inteligência de ameaças de feeds de código aberto, fornecedores especializados de inteligência de ameaças ou feeds de seus próprios fornecedores de segurança para ter uma ideia de qual ameaça eles podem caçar ou para validar hipóteses.

A caça a ameaças complementa essas ferramentas com pesquisas em todo o ambiente em busca de indicadores de comprometimento (IOC) e comportamento e táticas utilizados pelos invasores.

4. A estrutura MITRE ATT&CK pode ser utilizada na caça a ameaças?

4. A estrutura MITRE ATT&CK pode ser utilizada na caça a ameaças?

O MITRE ATT&CK® é uma base de dados de conhecimento global e aberta para profissionais de segurança do setor privado, do governo e da comunidade de produtos e serviços de segurança cibernética. A estrutura ATT&CK, abreviação de “Adversarial Tactics, Techniques, and Common Knowledge”, serve como uma linguagem comum que descreve o comportamento do adversário dividido por táticas e técnicas baseadas em observações do mundo real.

A matriz MITRE ATT&CK de TTPs tornou-se uma fonte importante de informações e orientações para caçadores de ameaças, pois oferece insights sobre comportamentos e motivações típicos de invasores, as táticas e técnicas que compõem um ataque, a natureza da ameaça e a melhor forma de responder a ela de maneira eficaz.

O N‑able EDR com Threat Hunting, desenvolvido pelo SentinelOne®, mapeia os ataques para a estrutura MITRE ATT&CK, fornecendo aos analistas o contexto de ataque e os indicadores imediatos. Os analistas podem pesquisar táticas e técnicas do MITRE ATT&CK, bem como outros indicadores de comprometimento, para identificar comportamentos maliciosos ou suspeitos em terminais dentro de uma rede antes que os invasores possam executar um ataque ou cumprir seus objetivos.

5. Onde a caça a ameaças proativa se encaixa em sua estratégia de segurança?

5. Onde a caça a ameaças proativa se encaixa em sua estratégia de segurança?

A caça a ameaças proativa ajuda a obter tempos de resposta a incidentes mais rápidos, reduzir a carga de trabalho para equipes de segurança e reforçar as operações de segurança com maior visibilidade em relação às ameaças emergentes. Se você o responsável por uma SOC interna ou oferece suporte à segurança cibernética de terceiros, a caça a ameaças é um recurso importante para aprimorar seu arsenal de ferramentas de segurança.

Caso a sua organização opere uma SOC, a caça a ameaças pode aprimorar a detecção e resposta. De forma semelhante, se você dá suporte a cliente oferecendo serviços de segurança, ela pode valorizar suas ofertas e auxiliar na proteção contra ameaças avançadas.

Soluções como o N‑able EDR com Threat Hunting proporcionam os recursos necessários para desenvolver ou aprimorar o programa de caça a ameaças, seja você membro de uma equipe de TI interna ou um MSSP.

FAQ

Quer saber mais?

O recurso avançado de Caça a Ameaças do N‑able EDR ajuda você a caçar ameaças ativamente e detê-las antes que seja tarde. Conecte-se com nossos especialistas em segurança para saber mais.