Adlumin XDR Software Ihr Detektiv und Verteidiger in einer Person.

Optimieren Sie Ihre Daten, gewährleisten Sie reibungslose, konforme Workflows und erkennen Sie versteckte Cyberbedrohungen sowie Schwachstellen mit 24/7-Experteneinsicht.

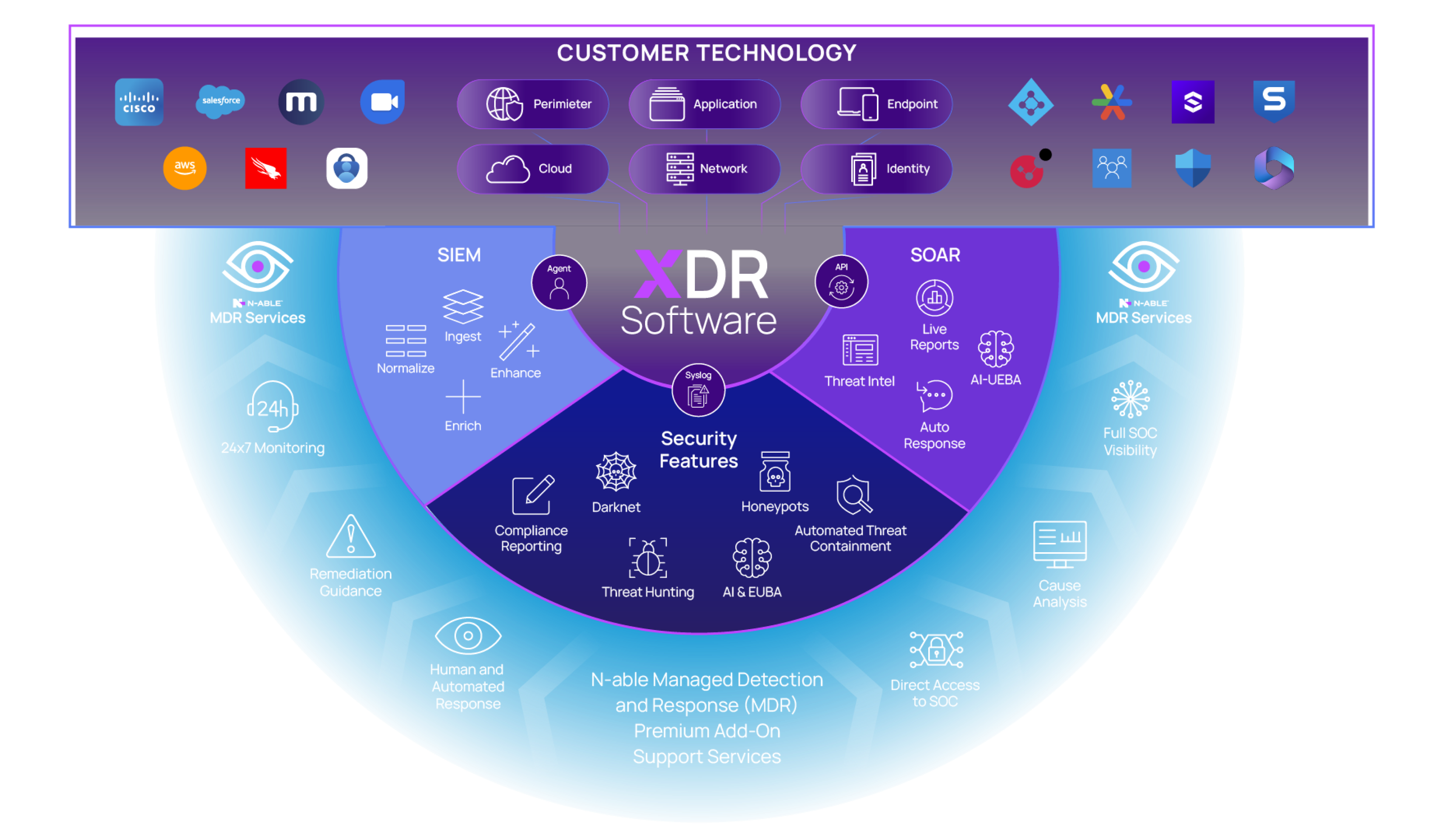

Die drei Grundpfeiler von N‑able XDR

MDR verteidigt, was XDR erkennt

Adlumin XDR-Lösung ist Ihr Schlüssel zu umfassender Sicherheit.

Compliance-Reporting

Mit sämtlichen Sicherheits- und Betriebsdaten in der Adlumin XDR-Plattform erfüllen Sie selbst die strengsten Compliance-Vorgaben.

- Compliance-Reporting auf Knopfdruck: Mit stets aktuellen, präzisen und kontextbasierten Daten.

- Aktualisierte Compliance- und Sicherheitslage: Lassen Sie sich sofort über Richtlinienabweichungen informieren.

- Live-Umgebungsdaten: Nutzen Sie Ihre aktuellen Unternehmensdaten und Instrumente zur Unterstützung Ihrer Compliance-Bemühungen.

- Sofortige Warnmeldungen bei Abweichungen: Sichern Sie Ihre Compliance mit Benachrichtigung oder zeitlich geplanten Berichte direkt in Ihrem Postfach.

- Nachweisbare Compliance: Handeln Sie proaktiv und erfüllen Sie die Anforderungen Ihres Risikomanagements sowie der Auditoren durch regelmäßige Prüfberichte.

Gefahrenerkennung und -analyse von Cyberbedrohungen

Unsere UEBA-Technologie (User & Entity Behavior Analytics) analysiert kontinuierlich Ihre Sicherheits- und Betriebsdaten, um Bedrohungen frühzeitig aufzudecken.

- Maximale Transparenz: Unsere hyperskalierbare, patentierte Architektur aktualisiert kontinuierlich maschinelle Lernalgorithmen, um mögliche Anomalien in den unzähligen Datenströmen zu identifizieren.

- Intelligentere, gezieltere Warnmeldungen: Unsere Benutzerbefehl-Ausführungen können abnormale Ausführungen erkennen, ohne übermäßige viele Fehlalarme zu erzeugen oder wichtige Daten zu verwerfen.

- Bedrohungen sofort stoppen: Lassen Sie sich frühzeitig über verdächtige Aktivitäten benachrichtigen und reagieren Sie selbst – oder überlassen Sie die Arbeit unseren durchdachten Sicherheitsszenarien und automatisierten Reaktions-Playbooks.

Darknet Exposure Monitoring

Cyberkriminelle außerhalb Ihres Netzwerk könnten Ihr Unternehmen bereits ins Visier genommen haben. Dank unserer erweiterten Bedrohungserkennung kommen sie ans Licht.

- Erweiterter Abwehrschutz: Durch Darknet-Monitoring werden Bedrohungen erkannt, noch bevor sie aktiv werden.

- Isolierte Erkennung: Ihr Sicherheitsteam könnte bei der Überwachung des Darknets ganz leicht enttarnt werden – wir agieren als Proxy und stellen sicher, dass Ihr Team sicher arbeiten kann.

- Automatische Warnmeldungen: Exponierte Zugangsdaten? Betroffen Benutzer oder verantwortliche Teams werden sofort benachrichtigt.

Honeypots

Täuschen, erkennen, abwehren.

- Frühwarnung bei aktiven Bedrohungen: Erkennen Sie Angriffe rechtzeitig und reagieren Sie schnell, um Schäden zu minimieren.

- Den Feind verstehen: Lernen Sie Taktiken, Techniken und Verfahren (TTPs) Ihrer Angreifer kennen, um Schwachstellen gezielt zu identifizieren und Ihre Erkennung zu optimieren.

- Täuschen Sie Ihre Angreifer: Platzieren Sie Köder, um Cyberkriminelle in die Irre zu führen – so bleiben Ihre sensiblen Daten und Kernsysteme geschützt.

Orchestrierung von Sicherheitsmaßnahmen, Automatisierung und Reaktion (SOAR)

Das fortschrittliche XDR-Tool analysiert riesige Datenmengen und erkennt Anomalien, die mit herkömmlichen Methoden übersehen werden.

- Bleiben Sie der sich rasch weiterentwickelnden Bedrohungslandschaft immer einen Schritt voraus.

- Bewältigen Sie Bedrohungen mühelos mit unseren automatisierten Reaktions-Playbooks.

SIEM-Ereignismanagement

Zentralisieren Sie alle Ihre Daten für bessere Transparenz, automatisierte Reaktionen und Compliance.

- Bedrohungsbasierte Priorisierung: Identifizieren Sie verdächtige Ereignisse schnell, indem Sie Baseline Maps für normale Nachrichten erstellen und skalierbare Techniken für Cloud-Computing-Umgebungen nutzen.

- Nachweisbare Compliance: Planen Sie proaktiv regelmäßige Audit-Compliance-Berichte mit Ihren aktuellen Unternehmensdaten.

- Optimierte Workflows: Mit den SOAR-Funktionen können Sie Bedrohungen in Ihrer Umgebung schnell beheben und bei Bedarf auch manuell eingreifen, um die volle Kontrolle zu behalten.

Threat Hunting – Bedrohungserkennung

Greifen Sie auf erstklassige Bedrohungsdaten aus Crowdsourcing-Quellen, führenden Branchen-Feeds und unserem eigenen Threat-Research-Team zu.

- Versteckte Bedrohungen entdecken: Überprüfen Sie kontinuierlich Ihre Kompromittierungsindikatoren (IOCs) anhand von Live-Daten, um sofort zu erkennen, ob ihre Systeme betroffen sind.

- Globale und analystengestützte Bedrohungsintelligenz: Verschaffen Sie sich eine weltweite Sicht auf Ihre Bedrohungen mit 100.000 Teilnehmern in 140 Ländern. Zudem nutzt unser Threat-Research-Team Einblicke in unsere gesamte Kundenbasis, um Ihre Daten aus einzigartiger Analystenperspektive zu betrachten.

- Compliance-Reporting auf Knopfdruck: Erstellen Sie Berichte über Bedrohungsdaten zu Intrusion Sets, um auf Ressourcen zuzugreifen und mehr über deren Taktiken, Techniken, Verfahren (TTPs) und zugehörige Indikatoren zu erfahren.

Mit der leistungsstarken, cloud-nativen Adlumin XDR-Software bleiben Sie Cyberbedrohungen immer einen Schritt voraus

Nutzen Sie maschinelles Lernen und automatisierte Behebung, um Bedrohungen schneller zu neutralisieren

XDR-Nutzer sehen echte Ergebnisse

Wir wollten unser SIEM-Produkt aktualisieren, aber die Kosten für eine neue Lösung waren für uns nicht vertretbar, bis wir N‑able XDR fanden. Diese Plattform ließ sich viel einfacher implementieren als erwartet.

Zane A. Systemmanager, Kelly Community Federal Credit Union

Adlumin war innerhalb weniger Minuten installiert und verschaffte mir vollständige Übersicht über mein Netzwerk, sowohl im Büro als auch remote von zu Hause aus. Es ermöglichte mir, Benachrichtigungen einfach anzupassen und in Echtzeit zu reagieren, wodurch mein Finanzinstitut genau das bekam, was wir für unsere Sicherheit und Compliance benötigten.

Tom G. Vice President, Chief Information Officer Financial Plus Credit Union

Ich war sehr beeindruckt, dass Adlumin eine unmögliche Anmeldeaktivität erkannt und mich benachrichtigt hat… Sehr beeindruckend! Ich wollte Ihnen nur sagen, dass das etwas ist, das viele andere Unternehmen nicht erkannt hätten.

Robert James Stealth Network Services

Wir sind begeistert von dem Produkt! Letzten Freitagabend wurden wir darüber informiert, dass der CEO eines unserer großen Kunden aus dem Gesundheitswesen Opfer eines E-Mail-Kompromittierungsangriffs wurde. Wir konnten sofort eingreifen, um das Konto zu sichern. Adlumin ist wirklich ein Game Changer!

Zane Patalive Real IT Care

Ich bin von der Adlumin-Plattform absolut begeistert! Ich glaube, dass Adlumin/N‑able MDR derzeit die beste SIEM/MDR-Lösung für MSPs ist. Diese Lösung ist ein entscheidender Bestandteil unseres Sicherheitsstacks. Ich bin froh, dass wir sie an unserer Seite haben.

Josh Hohbein CentrexIT

Sichern Sie Ihre Endpunkte mit Expertenunterstützung.

Erhalten Sie rund um die Uhr Support, Bedrohungserkennung und vertrauenswürdige Einblicke – alles nur einen Klick entfernt. Schützen Sie noch heute Ihre Geräte und schonen Sie Ihre Nerven.