Attack Surface Management Solution unique de visualisation du réseau, utilisable les yeux fermés.

Offrez-vous une visualisation complète de votre réseau, y compris des appareils BYOD et IoT. Identifiez les points de terminaison connectés et bloquez les appareils interdits encore jamais détectés.

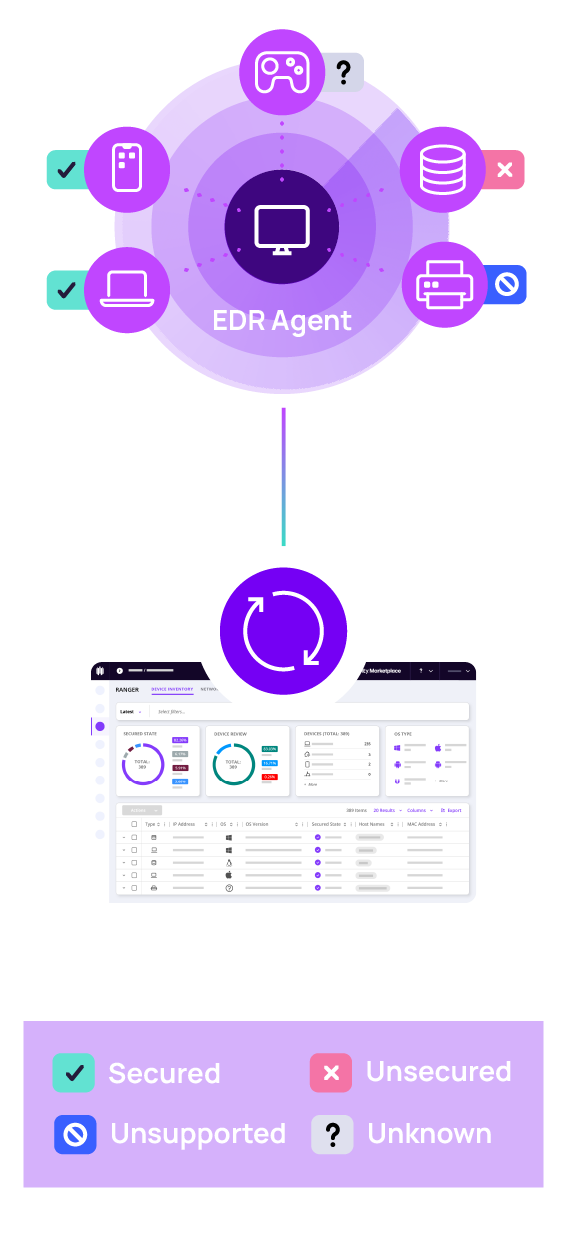

Fonctionnement d’Attack Surface Management

Les avantages d’Attack Surface Management avec N‑able EDR

Un système opérationnel en un rien de temps

Enrichissez facilement les fonctionnalités de N‑able EDR avec la visualisation du réseau : aucune modification supplémentaire des logiciels, du matériel ou du réseau n’est nécessaire, et la mise en œuvre est très simple.

Finies les manipulations compliquées

Réduisez la friction liée à la gestion d’outils réseau différents grâce au système de console unifiée.

Plus aucune zone d’ombre sur votre réseau

Avec Attack Surface Management, aucun point de terminaison n’est laissé au hasard : l’analyse du réseau vous permet de voir chaque appareil, y compris IoT et BYOD, et de surveiller la manière dont ils communiquent.

Analyse flexible du réseau

Grâce aux paramètres d’analyse personnalisables disponibles par sous-réseau, vérifiez ce qui est analysé, quand et avec quelle méthode. Réduisez l’empreinte de trafic réseau avec une gestion automatisée de l’analyse des appareils.

Non sécurisé ne veut pas dire indétectable

À chaque analyse, créez et actualisez des inventaires d’actifs pour mettre en évidence les points de terminaison non sécurisés. Éliminez ensuite rapidement les failles avec le déploiement peer-to-peer automatique des agents.

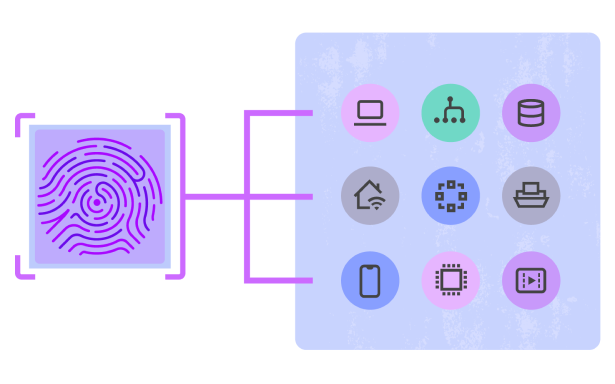

La sécurité du fingerprinting à portée de main

La fonctionnalité avancée de fingerprinting d’appareil classe les appareils à risque et recueille des informations à leur sujet. Vous disposez ainsi d’éléments pour prouver que tout a été fait dans les règles lors des enquêtes et demandes d’indemnisation en matière de cyberassurance.

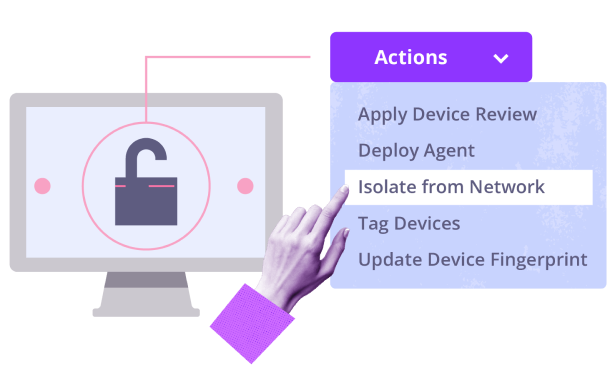

Réduisez et maîtrisez la surface d’attaque

Des alertes vous permettent d’isoler d’un simple clic tout appareil suspect, interdit ou vulnérable.

Menez l’enquête et réagissez rapidement

Allez à la chasse aux menaces en recueillant des informations détaillées sur les appareils, identifiez ceux qui sont suspects, puis enquêtez sur les mouvements latéraux.

N‑able EDR: Attack Surface Management

Parler à un spécialiste

Vous avez découvert les avantages d’Attack Surface Management. Vous vous demandez comment votre entreprise peut les exploiter pour atteindre une visibilité optimale des appareils ? Parlons-en ensemble!