Threat Hunting Prepara il tuo SOC al futuro e fai crescere la tua attività

Migliora il Security Operations Center (SOC) con la ricerca proattiva delle minacce leader del settore. Automatizza le procedure operative per ottimizzare il ROI.

Alleggerisci il carico di lavoro del SOC grazie a N‑able EDR e alla ricerca delle minacce

“Grazie all’automazione pronta all’uso, la soluzione è facile da implementare e utilizzare, mentre l’intelligenza delle minacce, l’intelligenza artificiale avanzata e il machine learning mettono in sicurezza gli endpoint dei clienti”.

Visibilità completa degli endpoint e conservazione dei dati di ricerca di EDR

Regole personalizzate e pronte all’uso

per la ricerca delle minacce

Tecnica MITRE Engenuity™ ATT&CK®

e ricerca tattica

Correlazione dei dati sugli endpoint

basata su IA

Indagini remote e risposta agli incidenti

Visualizzazione delle attività delle minacce

con descrizioni altamente contestualizzate

Operazioni automatizzate

di ricerca e risoluzione

Scelto dai team di sicurezza informatica di tutto il mondo

Il 97% degli utenti consiglia la piattaforma*

Il 100% degli utenti consiglia gli strumenti CSPM**

Il 100% degli utenti ha giudicato la soluzione con almeno 4 stelle*

**Gartner Peer Insights™ Cloud Security Posture Management Tools, luglio 2025

Elimina i rischi legati alla sicurezza

Elimina i rischi legati alla sicurezza

Cerca in modo proattivo comportamenti sospetti o dannosi degli endpoint. Individua e mitiga le minacce informatiche prima che incidano negativamente sull’attività dei tuoi clienti.

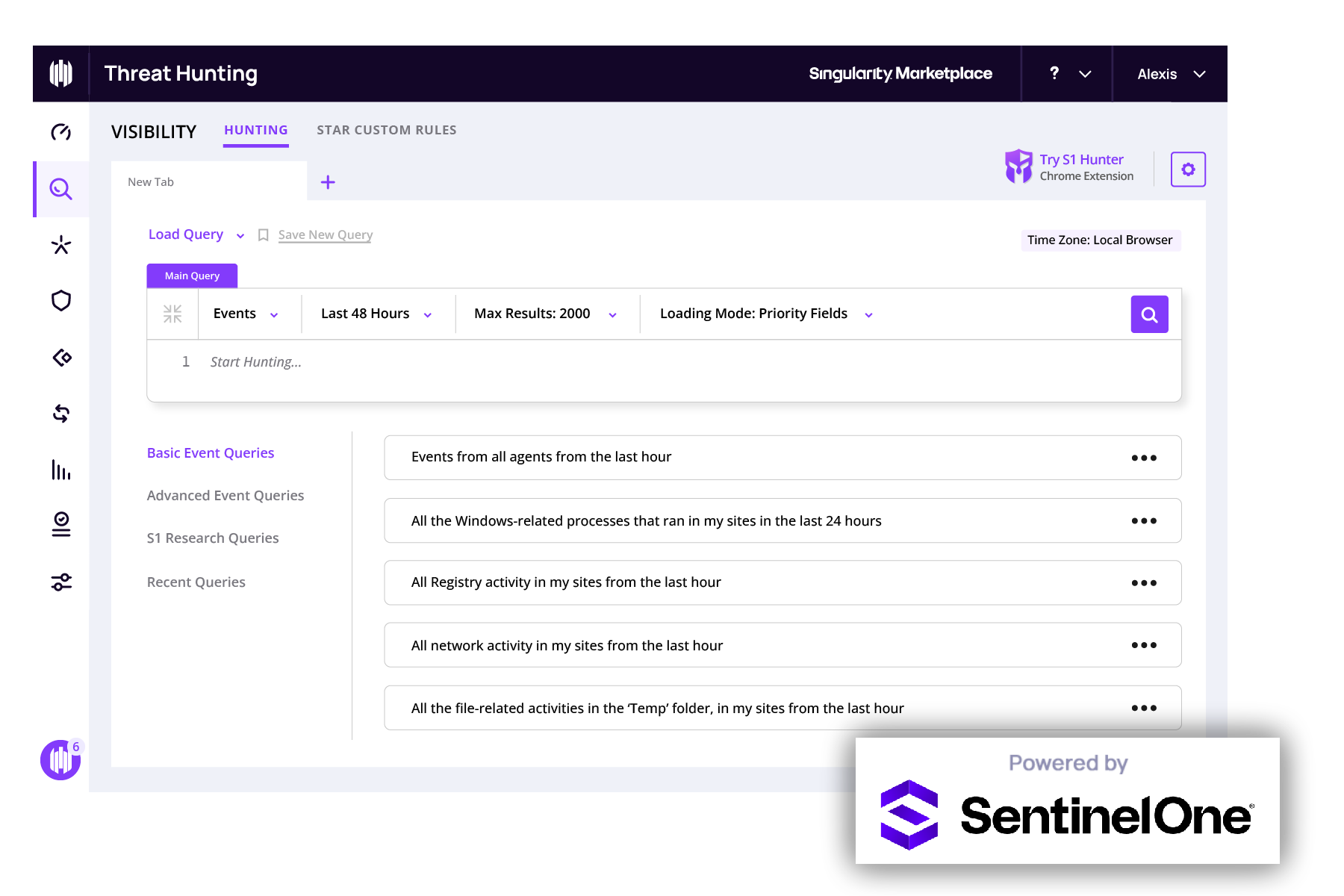

Approfitta della visibilità avanzata degli endpoint

Approfitta della visibilità avanzata degli endpoint

Identifica in tempo reale gli attacchi invisibili grazie alla correlazione dei dati sugli endpoint basata su IA. Interroga e consulta facilmente elevati volumi di dati di telemetria EDR per analisi complete.

Migliora le capacità dei tuoi analisti SOC e risparmia risorse

Migliora le capacità dei tuoi analisti SOC e risparmia risorse

Il tuo team SOC avrà a disposizione strumenti per facilitare il proprio lavoro. Fai crescere la tua azienda acquisendo più clienti con lo stesso personale e mirando all’aumento dei margini.

Aumenta la produttività e l’efficienza

Aumenta la produttività e l’efficienza

Accelera le indagini sulle minacce con le visualizzazioni delle attività delle stesse. Risolvi le minacce più rapidamente con regole di ricerca automatizzate e l’applicazione di rimedi con un solo clic.

Rafforza il tuo approccio alla sicurezza

Rafforza il tuo approccio alla sicurezza

Mitiga le potenziali minacce in modo proattivo ed evita i rischi di downtime. Garantisci la continuità operativa per mantenere bassi i costi di assicurazione per la sicurezza informatica.

Individua e mitiga le minacce in modo proattivo

Scopri e contieni in modo rapido le minacce avanzate per ridurre i tempi di risposta agli incidenti e le tempistiche di applicazione di rimedi. Usa le query di ricerca personalizzate o pronte all’uso per cercare indicatori di attacchi, indicatori di compromissione o indicatori comportamentali MITRE Engenuity™ ATT&CK®.

Comprendi meglio il contesto delle minacce e la causa scatenante

Approfitta del quadro completo di tutto ciò che è successo negli ambienti dei clienti. Sfrutta la correlazione dei dati in tempo reale basata su IA e le descrizioni altamente contestualizzate per visualizzare l’intera catena di attività delle minacce, dalla causa scatenante al lateral movement.

Automatizza i processi SOC

Automatizza i processi SOC con correlazioni degli eventi basate su IA e contesto delle minacce, regole di ricerca automatizzate e interventi di risoluzione con un solo clic. Metti in correlazione diversi rilevamenti MITRE con la stessa catena di attività delle minacce e riduci le tempistiche legate alle indagini manuali e il fastidio degli avvisi.

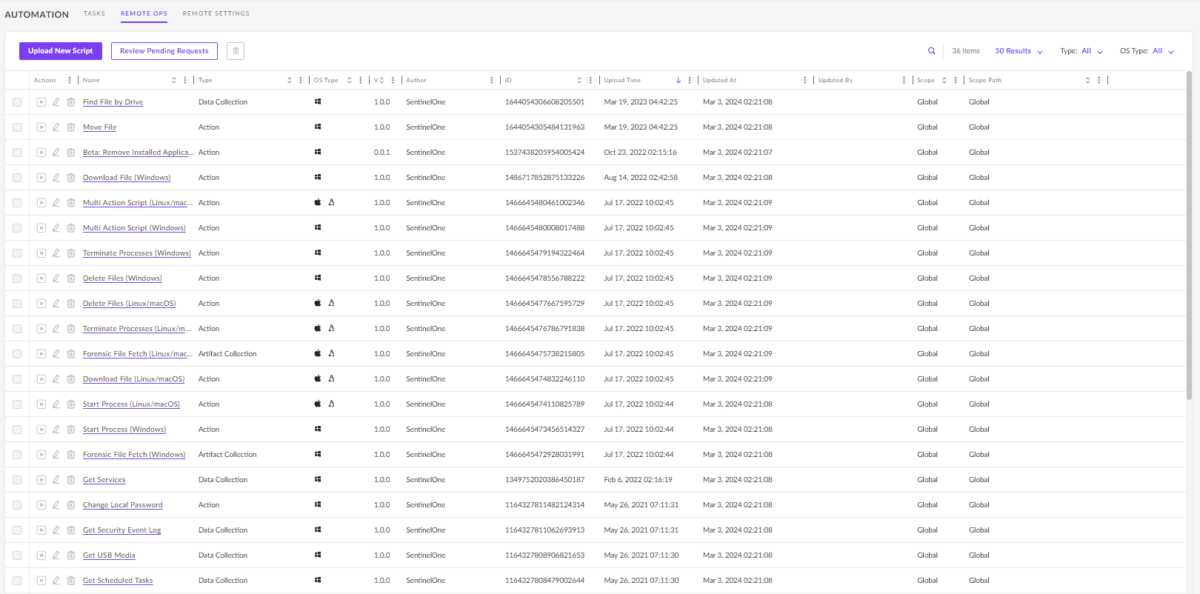

Conduci indagini da remoto e rispondi a eventuali minacce

Esegui gli script integrati o quelli personalizzati caricati direttamente da SentinelOne per raccogliere prove legali, accelerare le indagini sulle minacce e automatizzare i flussi di lavoro circa l’applicazione di rimedi in modo semplicissimo.

Aumenta il numero di risorse SOC grazie a N‑able Managed EDR

Con N‑able Managed EDR avrai a disposizione gli esperti di sicurezza informatica di SentinelOne Vigilance per una maggiore assistenza. Non solo questo team si farà carico delle attività operative circa la sicurezza del tuo team SOC, ma cercherà anche in modo proattivo le minacce grazie alle funzionalità avanzate di ricerca delle minacce di N‑able EDR.

Il nostro partner di rilevamento e risposta per gli endpoint, SentinelOne®, continua a dimostrare prestazioni superiori nelle valutazioni MITRE per il 2024

Straordinario rapporto segnale/rumore. I team addetti alla sicurezza che non hanno stress da avvisi possono tenere alla larga i malintenzionati, rispondendo in modo rapido alle minacce legittime e salvaguardando al contempo le operazioni e i clienti.

Per il quinto anno consecutivo, la piattaforma Singularity ha assicurato prestazioni impeccabili di rilevamento, offrendo il 100% delle minacce rilevate a livello delle fasi principali.

Zero ritardi nel rilevamento in ogni scenario di attacco simulato.

Punteggio perfetto nel rilevamento delle tecniche di attacco simulate su sistemi Windows, MacOS e Linux.

Risorse

FAQ

1. Cos’è la ricerca delle minacce?

1. Cos’è la ricerca delle minacce?

La ricerca delle minacce, nota anche come rilevazione delle minacce informatiche, è un metodo di sicurezza informatica che consente di individuare vulnerabilità di rete e minacce informatiche clandestine. Data la sua natura proattiva, riduce efficacemente il rischio globale di un’organizzazione, permettendo ai professionisti della sicurezza di rispondere a eventi imprevisti più rapidamente di quanto sarebbe altrimenti possibile.

La ricerca delle minacce è progettata per cercare comportamenti sospetti sull’intera superficie di attacco di un’organizzazione. Si tratta di un processo basato su ipotesi che necessita di una profonda comprensione del normale comportamento di architettura, sistema, applicazioni e rete: occorre porre domande mirate che consentano di scoprire un comportamento anomalo.

2. Come funziona la rilevazione delle minacce informatiche?

2. Come funziona la rilevazione delle minacce informatiche?

La ricerca delle minacce parte dalla premessa che un aggressore si trovi già nell’ambiente. In genere inizia con un’ipotesi sulle minacce che possono essere presenti nell’ambiente, prosegue con un’analisi delle minacce potenziali e, qualora l’analisi confermasse l’ipotesi, il processo si conclude con l’effettiva risposta alla minaccia e un rimedio alle modifiche o ai danni provocati.

Capire, dal punto di vista tecnico, cosa rappresenta la norma per l’ambiente, permette di scoprire i comportamenti al di fuori della norma e anomalie quali:

- Tattiche, tecniche procedure (TTP) utilizzate dagli aggressori.

- I punti verosimilmente più vulnerabili dell’ambiente.

- Flussi di informazioni attendibili sugli indicatori recenti e tipici di compromissione.

Ecco sei suggerimenti rapidi per iniziare con la ricerca delle minacce.

3. Quali sono gli strumenti di ricerca delle minacce?

3. Quali sono gli strumenti di ricerca delle minacce?

I prerequisiti della ricerca delle minacce sono: visibilità tra endpoint, intelligence sulle minacce e competenze in materia di sicurezza. Quest’ultimo necessita di conoscenze ed esperienza, mentre i primi due possono essere acquisiti con l’ausilio di strumenti automatici.

Attualmente gli specialisti in ricerca delle minacce si avvalgono di strumenti come rilevamento e risposta per gli endpoint (EDR), rilevamento e risposta estesi (XDR), sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM), sistemi di rilevamento/prevenzione delle intrusioni (IDS/IPS) e/o strumenti personalizzati basati su script, PowerShell ecc., nonché di dati analitici sulla sicurezza basati su intelligenza artificiale (AI) e apprendimento automatico (ML).

Grazie a queste tipologie di strumenti di ricerca delle minacce, è possibile:

- stabilire visibilità acquisendo e centralizzando dati telemetrici degli endpoint (ad es. una vasta gamma di attività e comportamenti che riguardano più sistemi operativi, tra cui modelli di traffico di rete, attività di rete e degli utenti, hash file, operazioni su file, registri di sistema ed eventi, connessioni negate, attività dei dispositivi e altro ancora)

- correlare dati ed eventi diversi per capire il contesto della potenziale minaccia

- monitorare, analizzare e segnalare eventi di sicurezza in tempo reale

- tracciare gli attacchi dall’inizio alla fine e fornire risposte adeguate.

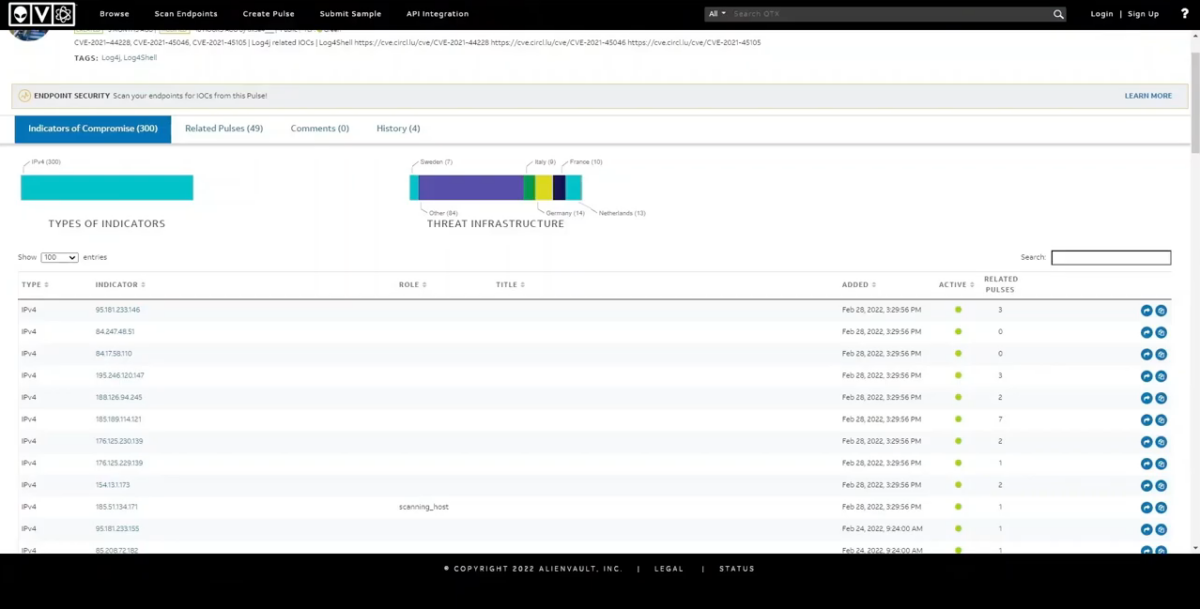

I ricercatori di minacce fanno anche uso di intelligence delle minacce offerta da feed open source, fornitori specializzati in intelligence delle minacce o feed dei propri fornitori di prodotti per la sicurezza. In questo modo possono farsi un’idea della minaccia oggetto della loro ricerca o convalidare ipotesi.

La ricerca delle minacce integra questi strumenti con ricerche nell’intero ambiente che mirano a individuare indicatori di compromissione (IOC), oltre al comportamento e alla tattica di cui si servono gli aggressori.

4. Come è possibile sfruttare il framework MITRE ATT&CK nella ricerca delle minacce?

4. Come è possibile sfruttare il framework MITRE ATT&CK nella ricerca delle minacce?

MITRE ATT&CK® è una knowledge base globale aperta per i professionisti della sicurezza nel settore privato, nella Pubblica Amministrazione e nella community dei prodotti e dell’assistenza in materia di sicurezza informatica. Acronimo di Adversarial Tactics, Techniques, and Common Knowledge (“Tattiche, tecniche e nozioni comuni antagonistiche”), il framework ATT&CK funge da linguaggio univoco per descrivere il comportamento di un aggressore suddiviso per tattiche e tecniche in base a osservazioni realistiche.

La tabella MITRE ATT&CK delle TTP è diventata una fonte di informazioni e consulenza molto affidabile per i ricercatori di minacce. Offre approfondimenti sui comportamenti e sulle motivazioni più frequenti da parte degli aggressori, su tattiche e tecniche alla base di un attacco, sulla natura della minaccia e sulla risposta più efficace per respingerla.

N‑able EDR con Threat Hunting, basato su tecnologia SentinelOne®, associa gli attacchi al framework MITRE ATT&CK, contestualizzando un attacco e offrendo indicatori immediati agli analisti, i quali possono cercare le tattiche e tecniche MITRE ATT&CK e altri indicatori di compromissione per rilevare comportamenti dannosi o sospetti tra gli endpoint di una rete prima che l’attacco possa essere eseguito o raggiungere i propri obiettivi.

5. Quale posto occupa la ricerca proattiva delle minacce nella tua strategia di sicurezza?

5. Quale posto occupa la ricerca proattiva delle minacce nella tua strategia di sicurezza?

La ricerca proattiva delle minacce contribuisce a ottenere tempi di risposta agli incidenti più veloci, a ridurre il carico di lavoro per i team addetti alla sicurezza e a rafforzare le operazioni di sicurezza con una maggiore visibilità delle minacce emergenti. Che tu gestisca un SOC interno e supporti altre attività con la sicurezza informatica, la ricerca delle minacce è una funzionalità valida per migliorare la suite di tecnologie per la sicurezza.

Se la tua azienda dispone di un SOC interno, la ricerca delle minacce può migliorare rilevamento e risposta. Analogamente, se supporti altri clienti con i tuoi servizi di sicurezza, essa può dare una marcia in più alla tua offerta e aiutarti a proteggerli dalle minacce avanzate.

Soluzioni quali N‑able EDR con Threat Hunting offrono le funzionalità necessarie per implementare o migliorare un programma di ricerca delle minacce, che tu faccia parte di un team IT interno, che tu abbia un’attività di MSP o di MSSP.

FAQ

Vuoi saperne di più?

La funzionalità avanzata di ricerca delle minacce di N‑able EDR ti aiuta a individuare in modo attivo le minacce e a bloccarle prima che sia troppo tardi. Contatta uno dei nostri esperti di sicurezza per saperne di più.