Threat Hunting Prepare el SOC de cara al futuro y ajuste las dimensiones de su empresa

Mejore el SOC con la detección de amenazas proactiva líder del sector. Automatice las operaciones y contribuya a lograr un retorno de la inversión excepcional.

Reduzca la carga del SOC usando EDR y detección de amenazas

“La automatización disponible de serie permite que la solución sea fácil de desplegar y gestionar, mientras que las características de inteligencia sobre amenazas, la inteligencia artificial avanzada y el aprendizaje automático permiten proteger los endpoints de los clientes”.

Máxima visibilidad sobre los endpoints y retención de datos sobre detección de amenazas EDR

Reglas de detección de amenazas

de serie y personalizadas

Búsqueda de tácticas y técnicas

MITRE Engenuity™ ATT&CK®

Correlaciones sobre datos

de endpoints basada en IA

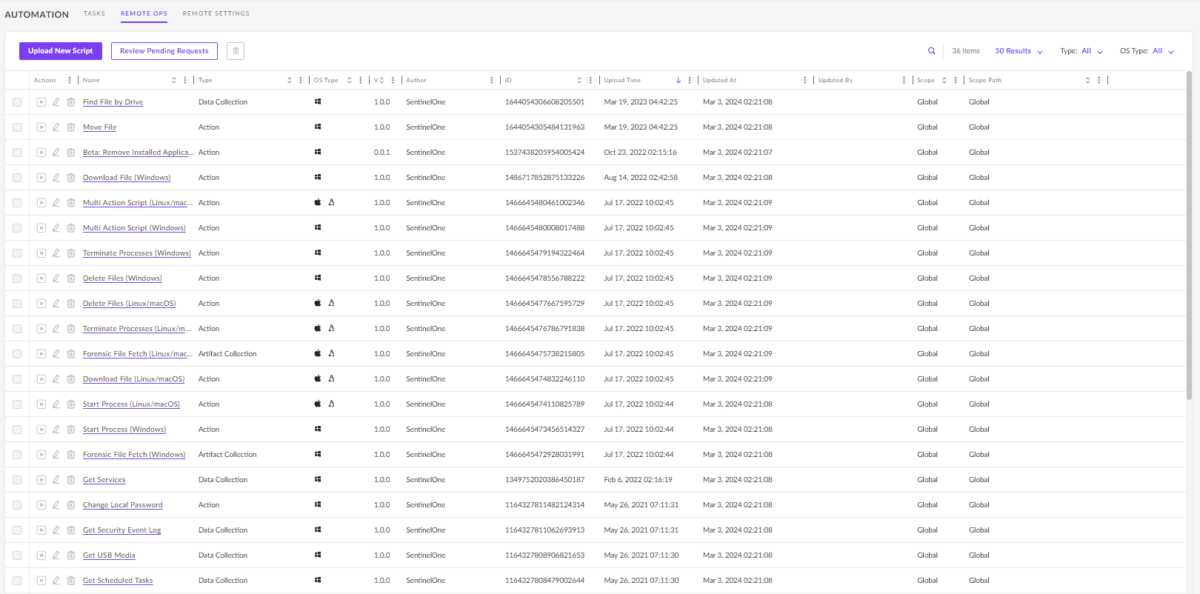

Investigación remota y respuesta a incidentes

Visualización sobre actividades de amenaza

con narrativas amplias

Detección automatizada y

acciones de corrección

Con la confianza de equipos de ciberseguridad de todo el mundo

El 97 % de los usuarios recomiendan la plataforma*

El 100 % de los usuarios recomiendan las herramientas CSPM**

El 100 % calificó la solución con cuatro estrellas o más*

**Gartner Peer Insights™ Herramientas de administración de la postura de Seguridad en la nube, julio de 2025

Elimine los riesgos de seguridad

Elimine los riesgos de seguridad

Detecte de forma proactiva los comportamientos en endpoints sospechosos o maliciosos. Detecte y mitigue las ciberamenazas antes de que afecten a la actividad de negocio de sus clientes.

Visibilidad amplia sobre los endpoints

Visibilidad amplia sobre los endpoints

Identifique los ataques ocultos gracias a la correlación de datos de endpoints basada en IA en tiempo real. Realice consultas y procese grandes volúmenes de telemetría EDR para obtener un análisis pormenorizado.

Mejore la capacidad de sus analistas de SOC y ahorre recursos

Mejore la capacidad de sus analistas de SOC y ahorre recursos

Proporcione a su equipo de SOC las capacidades que hacen que su trabajo sea más sencillo. Contribuya a hacer crecer su negocio captando más clientes con el mismo personal, con el objetivo de mejorar los márgenes.

Incremente la productividad y la eficiencia

Incremente la productividad y la eficiencia

Agilice la investigación de las amenazas gracias a las visualización de las amenazas. Resuelve estos incidentes mucho más rápido gracias a las reglas de detección de amenazas automatizadas y la corrección de problemas mediante un clic.

Mejore su entorno de seguridad

Mejore su entorno de seguridad

Mitigue de forma proactiva las amenazas y evite los riesgos asociados a los periodos de inactividad. Asegúrese de que la actividad del negocio es normal y minimice los costes asociados a los seguros en materia de ciberseguridad.

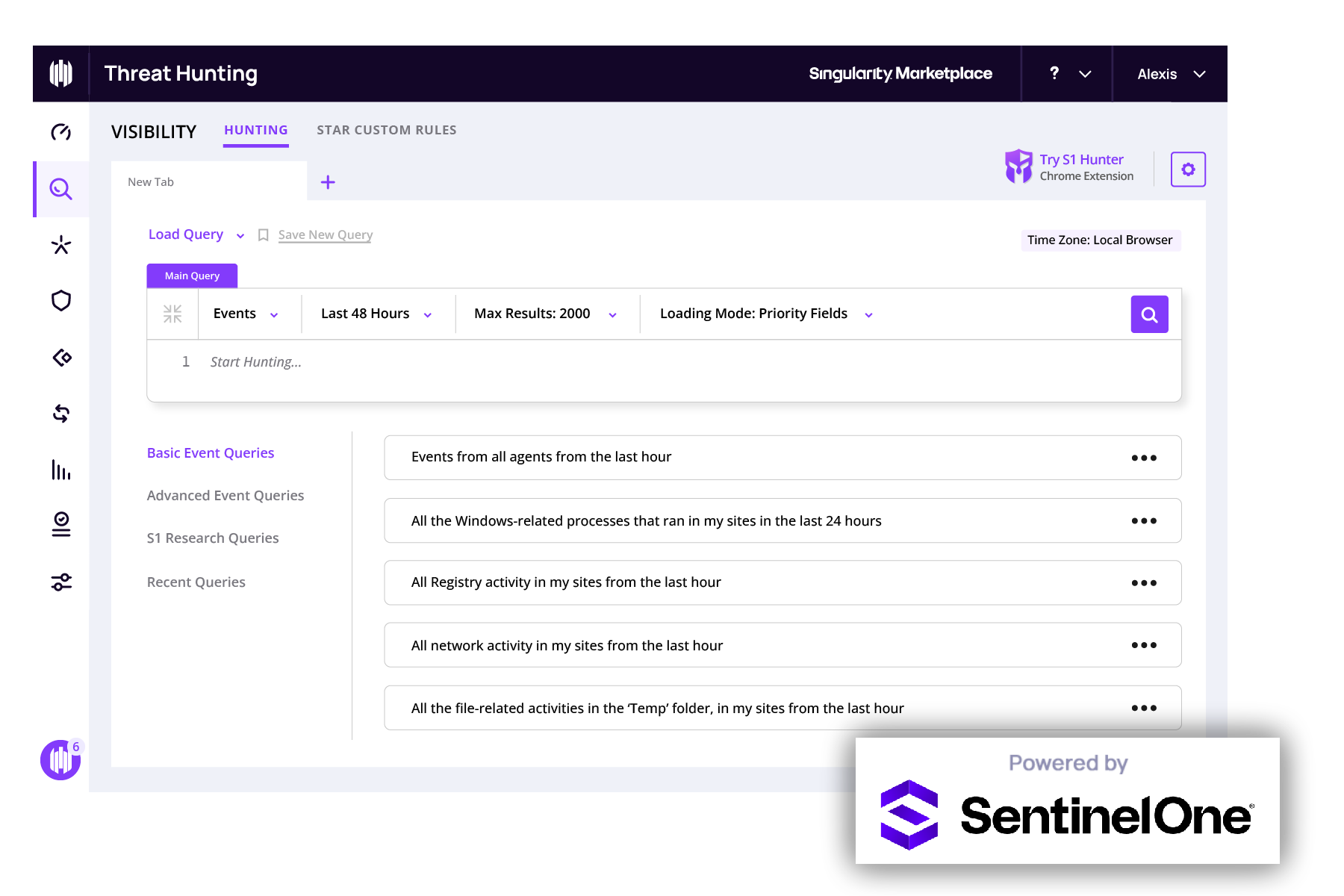

Detectey mitigue las amenazas de forma proactiva

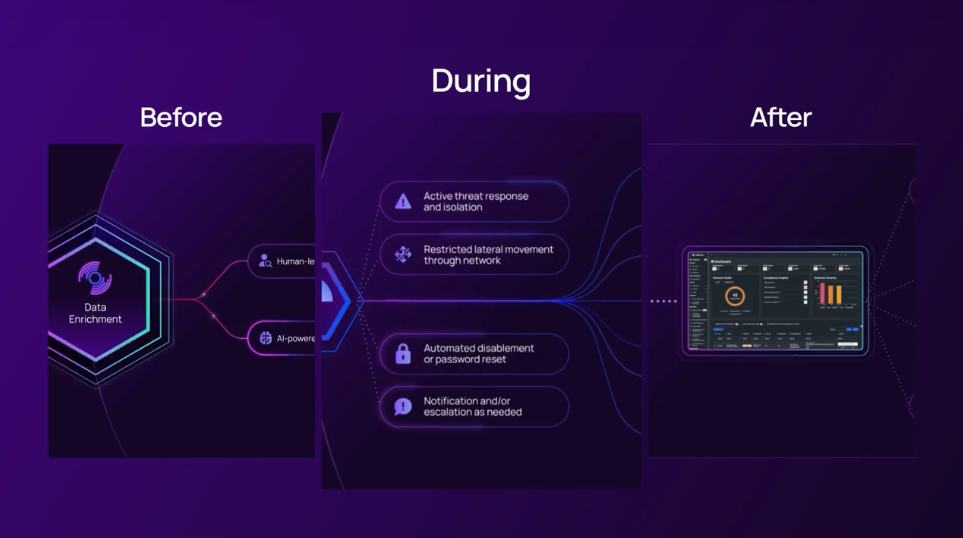

Detecte y contenga con rapidez las amenazas avanzadas para reducir el tiempo de gestión y resolución de los incidentes. Use consultas de detección disponibles de serie o personalizadas para localizar indicadores de ataque, inseguridad o incidentes de comportamiento MITRE Engenuity™ ATT&CK®.

Comprenda el contexto de las amenazas y sus causas raíz

Comprenda la narrativa completa de lo que ha sucedido en los entornos de los clientes. Saque partido a la correlación de datos basada en IA en tiempo real y a las narrativas amplias contextuales que facilitan la visualización de la cadena de actividad de amenazas, desde la causa raíz hasta los movimientos laterales.

Procesos de SOC automatizados

Automatice los procesos de SOC mediante correlaciones de eventos basados en IA y en el contexto de amenazas, automatice las reglas de detección y acceda a acciones de corrección basadas en un clic. Establezca correlaciones entre diferentes detecciones MITRE de la misma cadena de actividades de amenaza para reducir los tiempos de investigación manual y la fatiga asociada a alertas.

Aumente los servicios SOC con N‑able Managed EDR

N‑able Managed EDR ofrece a los expertos en ciberseguridad de SentinelOne Vigilance apoyo adicional. Este equipo no solo reduce la carga operativa de seguridad de su equipo SOC, sino que también busca proactivamente amenazas mediante las capacidades avanzadas de detección de amenazas de N‑able EDR.

Nuestro socio de EDR, SentinelOne®, sigue siendo uno de los mejores en las evaluaciones MITRE 2024

Destaca por su excelente ratio señal/ruido. Los equipos de seguridad que evitan la fatiga por alertas se mantienen por delante de los adversarios, respondiendo rápidamente a las amenazas legítimas y protegiendo al mismo tiempo su funcionamiento y a sus clientes.

Por quinto año consecutivo, la Plataforma Singularity ha ofrecido un desempeño impecable en materia de detección, alcanzando un 100 % de detección a nivel de pasos principales.

Cero retrasos en la detección en todos los escenarios de ataque simulados.

Puntuación perfecta en detecciones de técnicas de ataque simuladas en sistemas Windows, MacOS y Linux.

Recursos

FAQ

1. ¿Qué es la detección de amenazas?

1. ¿Qué es la detección de amenazas?

La detección de amenazas (o de ciberamenazas) es una práctica de ciberseguridad que facilita la identificación de las vulnerabilidades de red y de las ciberamenazas ocultas. Por su naturaleza proactiva, permite reducir de manera efectiva el riesgo general de una organización y capacita a los profesionales de la seguridad para responder a los incidentes más rápido de lo que sería posible de otra forma.

Como proceso, la detección de amenazas se ha diseñado para la búsqueda de comportamientos sospechosos en toda la superficie de ataque de una organización. Se basa en hipótesis y requiere un conocimiento experto sobre la arquitectura, sistema, aplicación y comportamiento de red esperados para formular preguntas dirigidas a la detección de comportamientos inesperados.

2. ¿Cómo funciona la detección de ciberamenazas?

2. ¿Cómo funciona la detección de ciberamenazas?

La detección de amenazas se basa en la idea de que un atacante ya se encuentra dentro del entorno. Normalmente, parte de una hipótesis según la cual puede haber amenazas en el entorno, continúa con una investigación de las posibles amenazas y, si la investigación confirma la hipótesis, el proceso finaliza con una respuesta efectiva y con la corrección de los cambios o daños causados.

Se requiere un conocimiento técnico sobre las condiciones normales del entorno para detectar comportamientos anómalos y fuera de lo habitual como:

- Las tácticas, técnicas y procedimientos usados por los atacantes.

- Los puntos más vulnerables del entorno.

- Flujos de información fiables relativos a indicadores de peligro recientes y habituales.

Aquí tiene seis consejos rápidos sobre cómo empezar a usar un entorno de detección de amenazas.

3. ¿Qué son las herramientas de detección de amenazas?

3. ¿Qué son las herramientas de detección de amenazas?

Los requisitos previos sobre la detección de amenazas incluyen contar con visibilidad sobre los endpoints, inteligencia sobre amenazas y habilidades en materia de seguridad. Si bien esta última requiere conocimientos y experiencia, las dos primeras pueden adquirirse mediante herramientas automatizadas.

Los detectores de amenazas actuales usan herramientas como la detección y respuesta en endpoints (EDR), detección y respuesta ampliadas (XDR), administración de eventos e información sobre seguridad (SIEM), sistemas de detección y prevención de intrusiones (IDS/IPS), así como herramientas personalizadas que usan scripts, PowerShell, etc., así como análisis de seguridad mediante inteligencia artificial y aprendizaje automático.

Este tipo de herramientas de detección de amenazas pueden ayudar a:

- Contar con visibilidad mediante la captura y centralización de datos de telemetría de endpoints (por ejemplo, una amplia gama de actividades y comportamientos que abarquen varios sistemas operativos, lo que incluye patrones de tráfico de red, actividad de red, actividad de usuario, hashes de archivo, operaciones de archivo, registros de eventos y del sistema, conexiones denegadas, actividad de dispositivos periféricos, etc.).

- Correlacionar datos y diferentes eventos para comprender el contexto de la amenaza potencial.

- Supervisar, analizar y generar alertas sobre eventos de seguridad en tiempo real.

- Realizar un seguimiento de los ataques desde el principio hasta el final y responder según corresponda.

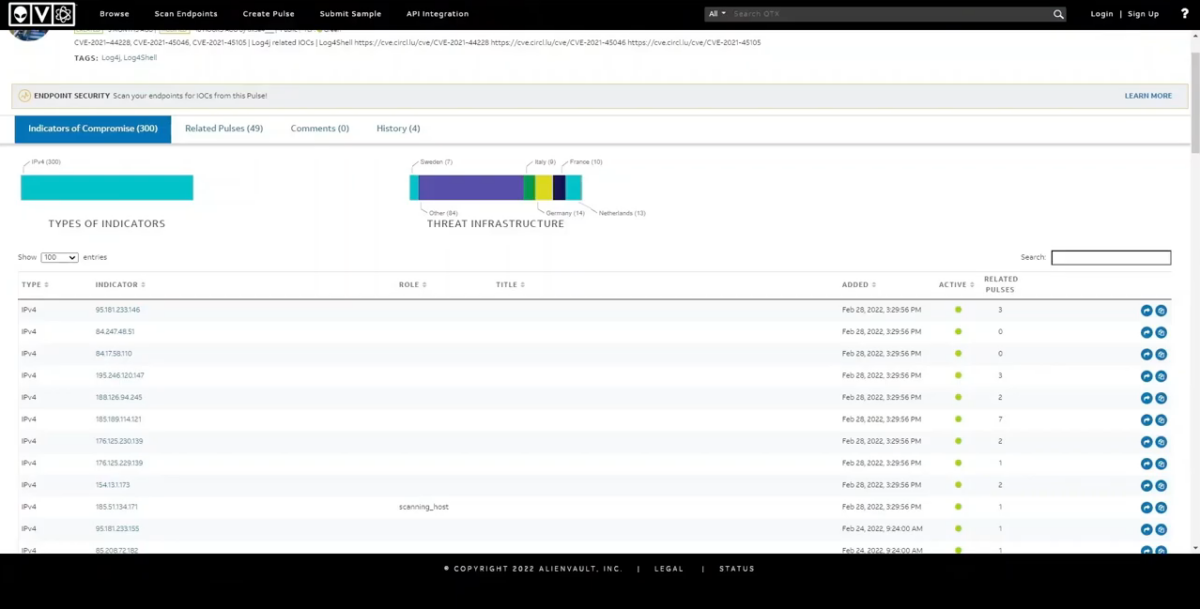

Los detectores de amenazas también usan inteligencia sobre amenazas de fuentes abiertas, proveedores de inteligencia sobre amenazas especializados o fuentes de sus propios proveedores de seguridad para hacerse una idea sobre qué amenaza pueden buscar o para validar hipótesis.

La detección de amenazas complementa estas herramientas mediante búsquedas en todo el entorno para detectar indicadores de peligro, así como los comportamientos y las tácticas usadas por los atacantes.

4. ¿Cómo se puede sacar partido al marco MITRE ATT&CK para la detección de amenazas?

4. ¿Cómo se puede sacar partido al marco MITRE ATT&CK para la detección de amenazas?

MITRE ATT&CK® (siglas en inglés de “conocimientos comunes, técnicas y tácticas de adversarios”) es una base de conocimientos global abierta dirigida a profesionales de la seguridad del sector privado, instituciones gubernamentales y en la comunidad de productos y servicios de ciberseguridad. El marco ATT&CK sirve como un lenguaje común que describe comportamientos de adversarios divididos en tácticas y técnicas, basados en la observación en el mundo real.

La matriz MITRE ATT&CK de tácticas, técnicas y procedimientos se ha convertido en una fuente de información y orientación de referencia para los detectores de amenazas. Ofrece datos sobre los comportamientos y motivaciones típicas de los atacantes, las tácticas y técnicas en las que se divide el ataque, la naturaleza de la amenaza y la mejor forma de responder a esta de manera efectiva.

N‑able EDR con Threat Hunting, basado en la tecnología SentinelOne®, que permite asociar los ataques con el marco MITRE ATT&CK, lo que frece a los analistas el contexto sobre los ataques e indicadores inmediatos. Los analistas pueden buscar tácticas y técnicas en MITRE ATT&CK, así como otros indicadores de peligro, con el fin de identificar comportamientos maliciosos o sospechosos en los endpoints de una red antes de que puedan ejecutar un ataque o alcanzar sus objetivos.

5. ¿En qué punto encaja la detección de amenazas con su estrategia de seguridad?

5. ¿En qué punto encaja la detección de amenazas con su estrategia de seguridad?

La detección de amenazas proactiva ayuda a acelerar los tiempos de respuesta a incidentes, reducir la carga de trabajo de los equipos de seguridad y reforzar las operaciones de seguridad con una mayor visibilidad de las amenazas emergentes. Tanto si gestiona un SOC interno como si presta asistencia a otros en materia de ciberseguridad, la detección de amenazas es una capacidad muy valiosa para mejorar su infraestructura de seguridad.

Si su organización cuenta con un SOC, la detección de amenazas puede mejorar la identificación y la respuesta. Del mismo modo, si ofrece servicios de seguridad a sus clientes, puede mejorar su oferta y ayudar a protegerlos contra amenazas avanzadas.

Soluciones como N‑able EDR con Detección de amenazas proporcionan las capacidades necesarias para crear o mejorar un programa de detección de amenazas, tanto si forma parte de un equipo de TI interno, un MSP o un MSSP.

FAQ

¿Desea obtener más información?

La característica de detección de amenazas avanzada de N‑able EDR le ayuda a localizar de forma activa las amenazas y detenerlas antes de que sea muy tarde. Conecte con nuestros expertos en materia de seguridad para obtener más información.