Threat Hunting Zukunftssichere Gestaltung des SOC und geschäftliche Expansion

Erweitern Sie Ihr SOC mit branchenführender proaktiver Bedrohungserkennung. Automatisieren Sie Ihren Betrieb und profitieren Sie von einer hervorragenden Kapitalrendite (ROI).

Entlastung des SOC mit EDR und Bedrohungserkennung

„Dank der sofort einsatzbereiten Automatisierung ist die Lösung einfach zu implementieren und zu betreiben, während Threat Intelligence, fortschrittliche künstliche Intelligenz und maschinelles Lernen die Endpunkte unserer Kunden absichern.“

Tiefer Einblick in Endpunkte und Aufbewahrung von EDR-Erkennungsdaten

Regeln für die Bedrohungserkennung

benutzerdefiniert und sofort einsatzbereit

MITRE Engenuity™ ATT&CK®

-Technik und -Suchtaktik

KI-gesteuerte Endpunkt-

datenkorrelationen

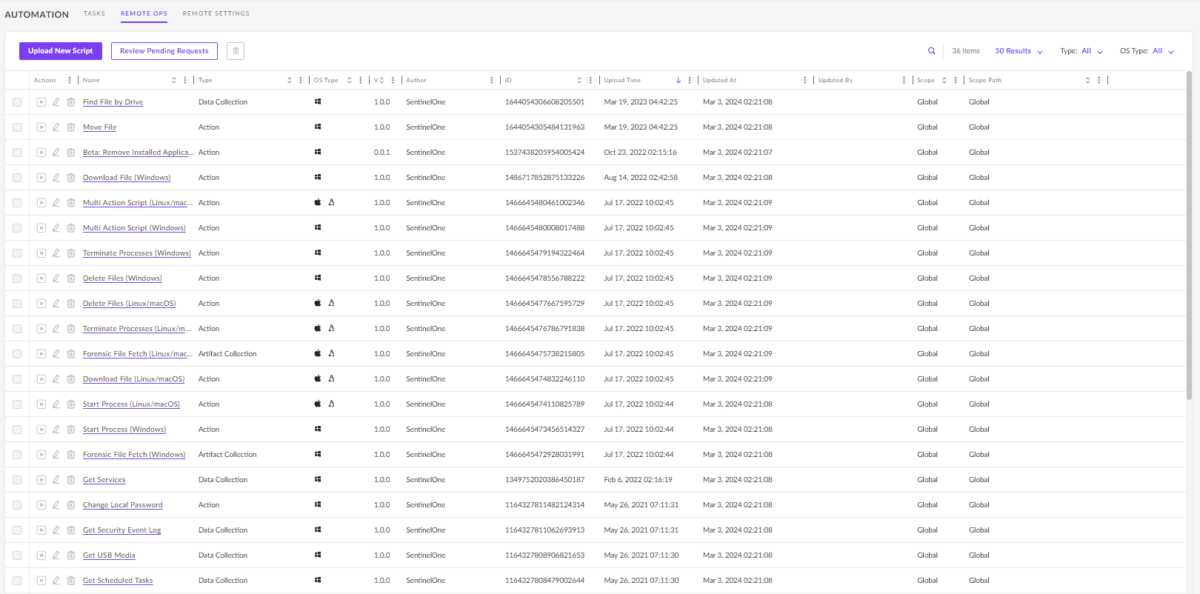

Remote-Untersuchung und -Reaktion auf Vorfälle

Visualisierung von Bedrohungsaktivitäten

mit kontextreichen Berichten

Automatisierte Suche

und Korrekturmaßnahmen

Cybersecurity-Teams weltweit vertrauen uns

97 % der Benutzer empfehlen die Plattform weiter*

100 % der Benutzer empfehlen CSPM-Tools**

100 % haben die Lösung mit vier Sternen oder besser bewertet*

**Gartner Peer Insights™ Cloud Security Posture Management Tools, Juli 2025

Sicherheitsrisiken eliminieren

Sicherheitsrisiken eliminieren

Suchen Sie proaktiv nach verdächtigem oder bösartigem Verhalten von Endpunkten. Entdecken und entschärfen Sie Cyberbedrohungen, bevor sie das Geschäft Ihrer Kunden stören.

Umfassender Überblick über die Endpunkte

Umfassender Überblick über die Endpunkte

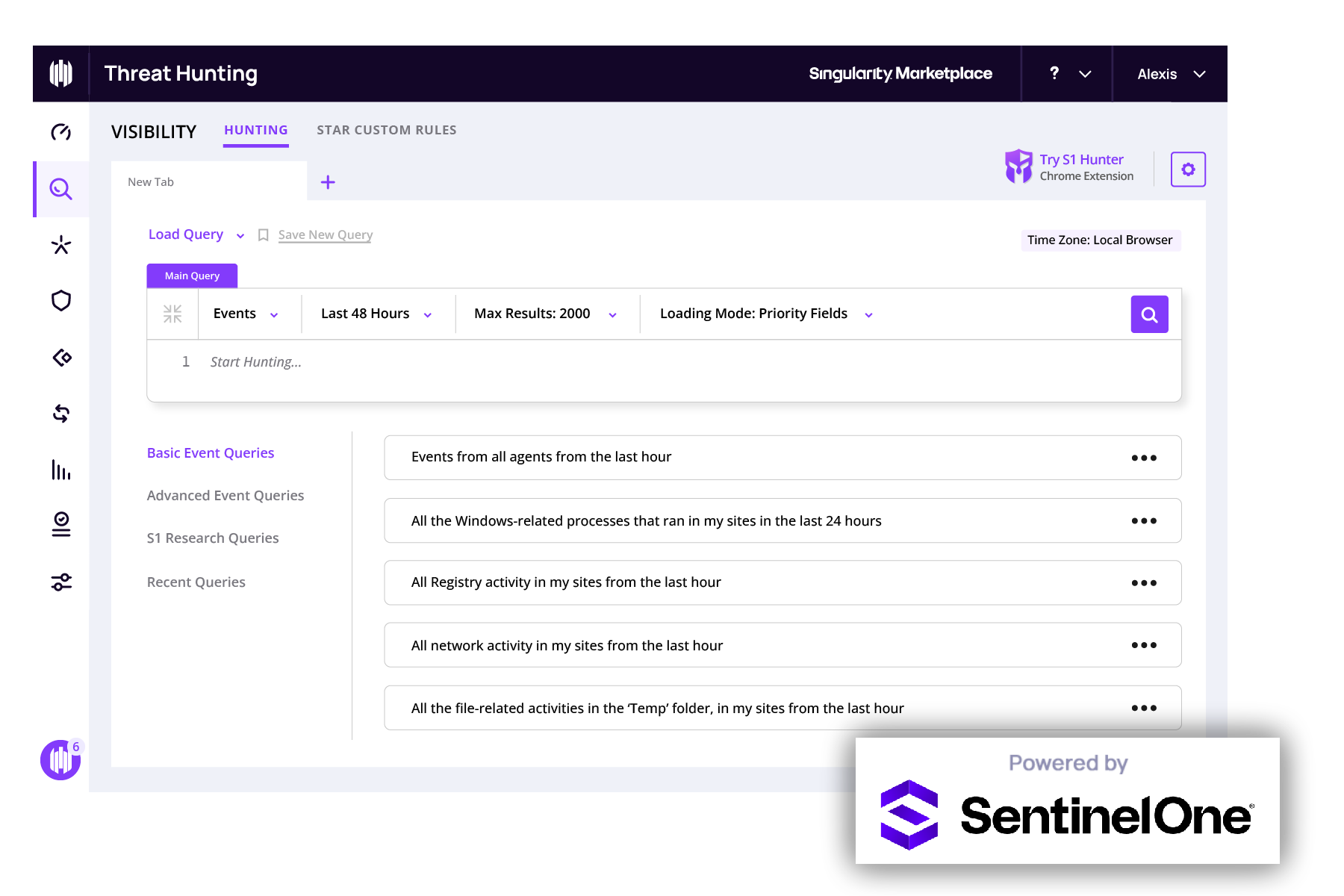

Identifizieren Sie verdeckte Angriffe mit KI-gesteuerter Echtzeit-Korrelation von Endpunktdaten durch einfaches Abfragen und Pivotieren großer Mengen von EDR-Telemetriedaten für eingehende Analysen.

Die Effizienz Ihrer SOC-Analysten steigern und Ressourcen einsparen

Die Effizienz Ihrer SOC-Analysten steigern und Ressourcen einsparen

Geben Sie Ihrem SOC-Team Funktionen an die Hand, mit denen es seine Arbeit leichter erledigen kann. Helfen Sie bei der Skalierung Ihres Unternehmens, indem Sie mit demselben Personal mehr Kunden betreuen und die Gewinnspannen verbessern.

Produktivität und Effizienz steigern

Produktivität und Effizienz steigern

Beschleunigen Sie die Untersuchung von Bedrohungen mit Visualisierungen von Bedrohungsaktivitäten. Lösen Sie Bedrohungsvorfälle jetzt noch schneller mit automatischen Bedrohungserkennungsregeln und einfachen Abhilfemaßnahmen mit nur einem Klick.

Die Sicherheitslage stärken

Die Sicherheitslage stärken

Entschärfen Sie proaktiv potenzielle Bedrohungen und vermeiden Sie Ausfallzeiten. Sorgen Sie für einen reibungslosen Betrieb, um die Kosten für die Cybersecurity-Versicherung niedrig zu halten.

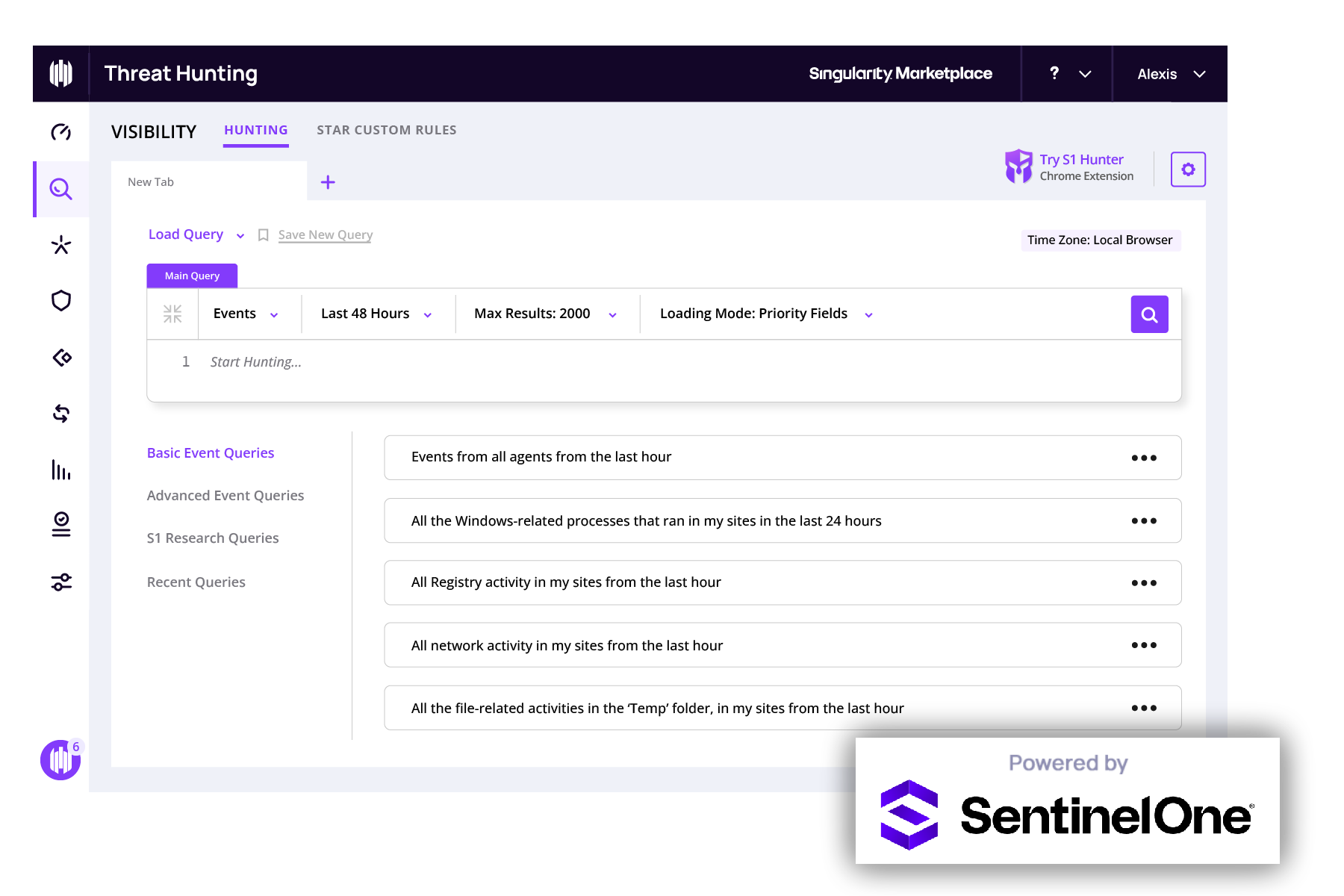

Bedrohungen proaktiv erkennen und eindämmen

Setzen Sie auf schnelles Aufdecken und Eindämmen hochentwickelter Bedrohungen, um die Verweildauer von Vorfällen und die Zeit bis zur Behebung zu verkürzen. Verwenden Sie benutzerdefinierte oder vorgefertigte Suchabfragen, um nach Angriffsindikatoren, Kompromittierungsindikatoren oder MITRE Engenuity™ ATT&CK®-Verhaltensindikatoren zu suchen.

Kontext und Ursache der Bedrohung verstehen

Erfahren Sie alles darüber, was in den Umgebungen Ihrer Kunden passiert ist. Nutzen Sie die KI-gesteuerte Datenkorrelation in Echtzeit und kontextreiche Berichte, die Ihnen helfen, die gesamte Kette der Bedrohungsaktivitäten zu visualisieren – von der Grundursache bis hin zu Lateral Movement.

SOC-Prozesse automatisieren

Automatisieren Sie SOC-Prozesse mit KI-gesteuerten Ereigniskorrelationen und Bedrohungskontext, automatischen Bedrohungsregeln und Abhilfemaßnahmen mit nur einem Klick. Korrelieren Sie mehrere MITRE-Erkennungen mit derselben Bedrohungsaktivitätskette, um die Zeit für manuelle Untersuchungen und die Warnmeldungsmüdigkeit zu reduzieren.

Erweitern Sie Ihre SOC-Ressourcen mit N‑able Managed EDR

N‑able Managed EDR bietet Ihnen zusätzliche Unterstützung durch die Cybersicherheitsexperten von SentinelOne Vigilance. Dieses Team kann Ihrem SOC-Team nicht nur die Last der alltäglichen Sicherheitsaufgaben abnehmen, sondern auch proaktiv nach Bedrohungen suchen, indem es die erweiterten Bedrohungserkennungsfunktionen von N‑able EDR nutzt.

Unser EDR-Partner SentinelOne® ist weiterhin einer der Spitzenreiter in den MITRE Evaluations 2024

Herausragendes Signal-Rausch-Verhältnis. Sicherheitsteams, die Alarmmüdigkeit vermeiden können, bleiben ihren Angreifern einen Schritt voraus und reagieren schnell auf echte Bedrohungen, während sie ihre Betriebsabläufe und Kunden schützen.

Die Singularity Plattform lieferte zum fünften Mal in Folge eine fehlerfreie Erkennungsleistung und erreichte eine Erkennungsrate von 100 % auf höchster Ebene.

Keine Erkennungsverzögerungen in allen simulierten Angriffsszenarien.

Perfekte Punktzahl bei der Erkennung von Angriffstechniken, die auf Windows-, macOS- und Linux-Systemen simuliert wurden.

FAQ

1. Was ist Bedrohungserkennung?

1. Was ist Bedrohungserkennung?

Die Bedrohungserkennung, auch Cyber Threat Hunting genannt, ist eine Praxis der Cybersicherheit, die dazu beiträgt, Schwachstellen im Netzwerk und versteckte Cyberbedrohungen zu identifizieren. Aufgrund ihres proaktiven Charakters verringert sie das Gesamtrisiko für ein Unternehmen und ermöglicht es Sicherheitsexperten, schneller auf Vorfälle zu reagieren, als es sonst möglich wäre.

Die Bedrohungserkennung dient dazu, die gesamte Angriffsfläche eines Unternehmens nach verdächtigem Verhalten abzusuchen. Sie ist hypothesengesteuert und erfordert ein tiefgreifendes Verständnis der erwarteten Architektur sowie des System-, Anwendungs- und Netzwerkverhaltens, um gezielte Fragen zu stellen, die dabei helfen, unerwartete Verhaltensweisen aufzudecken.

2. Wie funktioniert die Cyberbedrohungserkennung?

2. Wie funktioniert die Cyberbedrohungserkennung?

Die Bedrohungserkennung geht von der Annahme aus, dass sich ein Angreifer bereits in der Umgebung befindet. In der Regel beginnt die Bedrohungserkennung mit einer Hypothese darüber, welche Bedrohungen in der Umgebung vorhanden sein könnten. Dann folgt eine Untersuchung der potenziellen Bedrohungen und, falls die Untersuchung die Annahme bestätigt, eine wirksame Reaktion auf die Bedrohung. Dabei werden die verursachten Änderungen oder Schäden behoben.

Ein technisches Fachwissen darüber, was in der Umgebung normal ist, ist notwendig, um abnormales Verhalten und Unregelmäßigkeiten aufzudecken, wie z. B.:

- Taktiken, Techniken und Verfahren (TTPs), die Angreifer verwenden.

- Die wahrscheinlichsten Angriffspunkte in Ihrer Umgebung.

- Zuverlässige Informationsströme für aktuelle und gängige Indikatoren für Kompromisse.

Im Folgenden finden Sie sechs schnelle Tipps für den Einstieg in die Bedrohungserkennung.

3. Was sind Tools zur Bedrohungserkennung?

3. Was sind Tools zur Bedrohungserkennung?

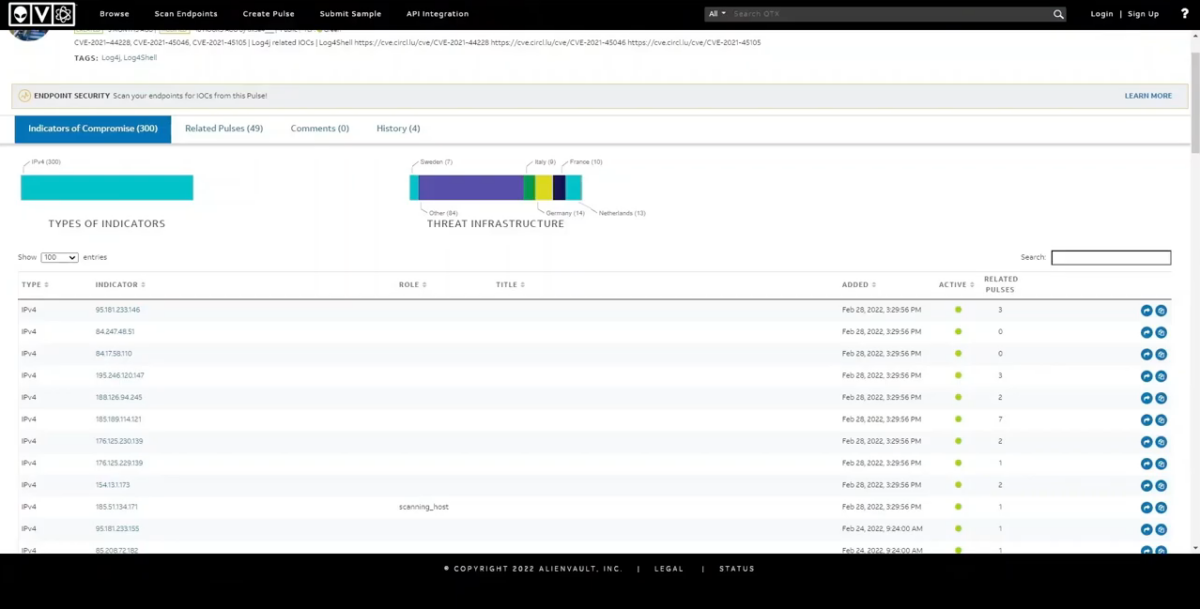

Die Voraussetzungen für die Bedrohungserkennung sind Transparenz über die Endpunkte, Bedrohungsdaten und Sicherheitskenntnisse. Während letzteres Fachwissen und Erfahrung erfordert, können die ersten beiden mit automatisierten Tools erworben werden.

Die heutigen Bedrohungserkenner verwenden Tools wie Endpoint Detection and Response (EDR), Extended Detection and Response (XDR), Security Information and Event Management (SIEM), Intrusion Detection/Prevention Systems (IDS/IPS) und/oder maßgeschneiderte Tools mit Skripten, PowerShell usw., sowie Sicherheitsanalysen mit Künstlicher Intelligenz (KI) und maschinellem Lernen (ML).

Diese Arten von Tools zur Bedrohungserkennung können dabei helfen, …

- Transparenz zu schaffen, und zwar durch Erfassung und Zentralisierung von Endpunkt-Telemetriedaten (z. B. eine breite Palette von Aktivitäten und Verhaltensweisen, die mehrere Betriebssysteme umfassen, einschließlich Netzwerkverkehrsmustern, Netzwerkaktivitäten, Benutzeraktivitäten, Datei-Hashes, Dateioperationen, System- und Ereignisprotokollen, verweigerten Verbindungen, Aktivitäten von Peripheriegeräten und mehr)

- Daten und verschiedene Ereignisse zu korrelieren, um den Kontext der potenziellen Bedrohung zu verstehen

- Überwachung, Analyse und Warnmeldung bei Sicherheitsereignissen in Echtzeit

- Angriffe von Anfang bis Ende zu verfolgen und entsprechend zu reagieren.

Bedrohungserkenner nutzen auch Bedrohungsdaten aus Open-Source-Feeds, von spezialisierten Bedrohungsdatenanbietern oder Feeds, die von ihren eigenen Sicherheitsanbietern bereitgestellt werden, um eine Vorstellung davon zu bekommen, nach welchen Bedrohungen sie suchen bzw. Hypothesen überprüfen können.

Die Bedrohungserkennung ergänzt diese Tools durch die Suche in der gesamten Umgebung nach Indikatoren für eine Gefährdung (IOC) sowie nach Verhaltensweisen und Taktiken, die Angreifer einsetzen.

4. Wie kann das MITRE ATT&CK-Framework bei der Bedrohungserkennung eingesetzt werden?

4. Wie kann das MITRE ATT&CK-Framework bei der Bedrohungserkennung eingesetzt werden?

MITRE ATT&CK® ist eine offene, globale Wissensdatenbank für Sicherheitsexperten in der Privatwirtschaft, in Behörden und in der Gemeinschaft der Cybersicherheitsprodukte und -dienste. Die Abkürzung steht für „Adversarial Tactics, Techniques, and Common Knowledge“ (Taktiken, Techniken und allgemeines Wissen von Angreifern). Das ATT&CK-Framework dient als gemeinsame Sprache zur Beschreibung des Verhaltens von Angreifern, aufgeschlüsselt nach Taktiken und Techniken, die auf Beobachtungen aus der Praxis beruhen.

Die MITRE ATT&CK-Matrix der TTPs hat sich zu einer wichtigen Informationsquelle und Orientierungshilfe für Bedrohungserkenner entwickelt. Sie bietet Einblicke in typische Verhaltensweisen und Motivationen von Angreifern, in die Taktiken und Techniken, aus denen ein Angriff besteht, in die Art der Bedrohung und in die Art und Weise, wie man am besten effektiv darauf reagieren kann.

N‑able EDR mit Threat Hunting, powered by SentinelOne®, ordnet Angriffe dem MITRE ATT&CK-Framework zu und liefert Analysten Angriffskontext und Sofortindikatoren. Analysten können nach MITRE ATT&CK-Taktiken und -Techniken sowie nach anderen Indikatoren für eine Kompromittierung suchen, um bösartiges oder verdächtiges Verhalten an Endpunkten innerhalb eines Netzwerks zu identifizieren, bevor ein Angriff ausgeführt oder das Ziel erreicht werden kann.

5. Wie passt proaktives Threat Hunting in Ihre Sicherheitsstrategie?

5. Wie passt proaktives Threat Hunting in Ihre Sicherheitsstrategie?

Proaktives Threat Hunting trägt zu schnelleren Reaktionszeiten bei Vorfällen bei, reduziert die Arbeitsbelastung für Sicherheitsteams und stärkt den Sicherheitsbetrieb durch einen besseren Einblick in aufkommende Bedrohungen. Unabhängig davon, ob Sie ein internes SOC betreiben oder andere bei ihrer Cybersicherheit unterstützen, ist diese Bedrohungserkennung eine wertvolle Funktion, um Ihre Sicherheitsinfrastruktur zu verbessern.

Wenn Ihr Unternehmen ein SOC betreibt, kann Threat Hunting die Erkennung und Reaktionsfähigkeit verbessern. Wenn Sie Ihren Kunden Sicherheitsdienste anbieten, können Sie Ihr Angebot damit aufwerten und so zum Schutz vor komplexen Bedrohungen beitragen.

Lösungen wie N‑able EDR mit Threat Hunting bieten die erforderlichen Funktionen zum Aufbau oder zur Erweiterung eines Programms zur Bedrohungserkennung, ganz gleich, ob Sie Teil eines internen IT-Teams, eines MSP oder eines MSSP sind.

Sie möchten mehr erfahren?

Die fortschrittliche Bedrohungserkennung von N‑able EDR hilft Ihnen, aktiv nach Bedrohungen zu suchen und sie zu stoppen, bevor es zu spät ist. Wenden Sie sich an unsere Sicherheitsexperten, um mehr zu erfahren.